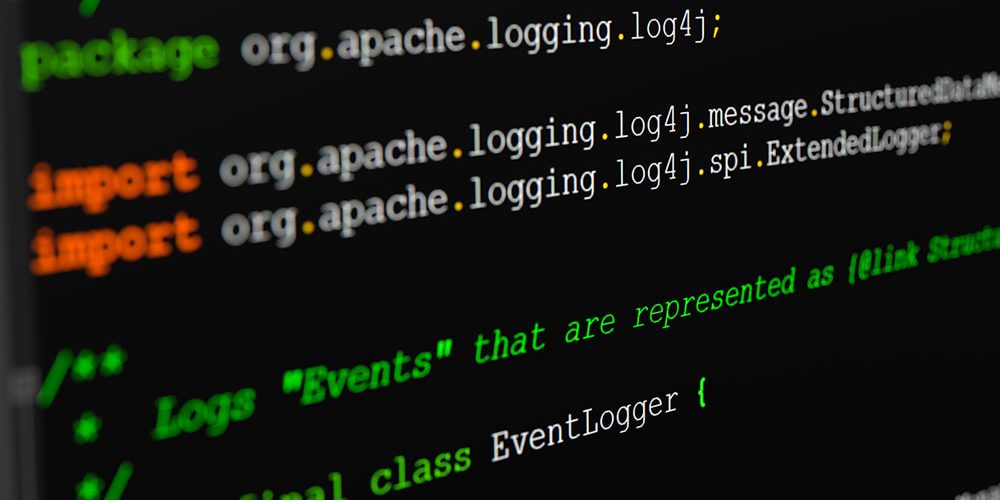

Остерегайтесь уязвимости Log4j! Эта неприятная программная ошибка вызывает панику в ИТ-мире, преследуя нас в предвкушении Нового года.

Несомненно, многие организации и малые и средние предприятия, у которых нет ИТ-персонала, даже не подозревают о его существовании. Но незнание Log4j только делает их более уязвимыми для атак. Они остаются беззащитными.

Log4j — очень распространенный раздел кода, который помогает программным приложениям отслеживать свои прошлые действия. Авторы кода полагаются на этот повторяющийся код, а не изобретают колесо программного обеспечения, создавая больше программ регистрации или ведения записей для дублирования одних и тех же функций.

Ранее в этом месяце эксперты по кибербезопасности обнаружили, что, прося Log4j регистрировать строку вредоносного кода, Log4j выполняет этот код в процессе. Это дает злоумышленникам доступ к управляющим серверам, на которых работает Log4j.

Это открытие поставило почти каждую крупную софтверную компанию в режим кризиса. Они искали свои продукты, чтобы узнать, затронула ли их уязвимость Log4j, и если да, то как они могут залатать брешь.

Эта уязвимость очень важна. Log4j существует уже почти десять лет, отметила Тереза Пэйтон, бывший директор по информационным технологиям Белого дома и генеральный директор консалтинговой фирмы Fortalice Solutions по кибербезопасности.

«Думайте об этом как о своей библиотеке всего, что можно регистрировать. Мы говорим организациям [to] регистрировать все [as]что они могут понадобиться вам позже для криминалистической экспертизы. Таким образом, Log4J часто используется Java-разработчиками, когда они хотят регистрировать, что человек вошел в систему, и может даже использовать его для отслеживания доступа к приложениям », — сказал Пэйтон TechNewsWorld.

Многие компании могут даже не знать, использовали ли они Log4j, что еще больше затрудняет понимание масштабов проблемы. Она добавила, что для того, чтобы это выяснить, им потребуется инженер-программист, который изучит различные системы, чтобы найти способы использования, а затем просмотреть версии.

«Это может занять много времени, — отметила Пэйтон, — а времени — это то, чего у вас нет, когда вы мчитесь на время против злоумышленников, стремящихся воспользоваться этими уязвимостями».

Содержание статьи

Черный ход для хакеров

Подумайте о дверном замке, который используется в различных установках оборудования безопасности в миллионах мест по всему миру. У некоторых дверных замков есть такая же неисправность детали в крошечной звездочке, которая позволяет открыть замок практически любым ключом.

Заменить собственный замок — несложное решение, если вы знаете о возможном отказе и имеете инструменты для выполнения работы по замене. Сделать это во всем мире — непреодолимая задача. Именно эта концепция делает разгром Log4j таким угрожающим.

Log4j является частью языка программирования Java, используемого при написании программного обеспечения с середины 1990-х гг. Программное обеспечение, использующее код Log4j, повсюду управляет корпоративными и потребительскими приложениями.

Компании облачных хранилищ, которые обеспечивают цифровую основу для миллионов других приложений, также затронуты. Участвуют также крупные продавцы программного обеспечения, используемого в миллионах устройств.

Как правило, при обнаружении уязвимости в системе безопасности главный специалист по информационной безопасности (CISO) берет на себя ответственность за обновление и исправление систем или введение ручных мер по снижению рисков, пояснил Пэйтон. Log4j более коварен и скрыт и не полностью контролируется CISO.

«Для поиска и обнаружения этой уязвимости требуется каждый программист. Где сейчас происходит развитие — везде! Разработчики могут быть внутренними сотрудниками, сторонними разработчиками, сторонними разработчиками и сторонними поставщиками », — отметила она.

Все это дает хакерам неиссякаемую возможность атаковать. Конечно, не всех взломают, по крайней мере, сразу. Ключевой большой вопрос — выяснить, не обременено ли ваше оборудование проблемным кодом. Одно только обнаружение приводит к перегрузке ИТ-отделов и инженеров-программистов.

«Последствия эксплуатации этой уязвимости — предмет моих кошмаров. «Неэтичный хакер, обладающий знаниями и доступом, может использовать эту уязвимость и нацелить серверы, используя эту возможность ведения журнала с удаленным выполнением кода на серверах», — предупредил Пэйтон.

Расширение векторов атак

Хакеры теперь полностью осведомлены об уязвимости Log4j. Охотники за кибербезопасностью видят множество случаев, когда плохие парни расширяют возможности своих атак.

Исследовательская группа Blumira недавно обнаружила альтернативный вектор атаки в уязвимости Log4j, которая полагается на базовое соединение Javascript WebSocket для локального запуска уязвимости удаленного выполнения кода (RCE) посредством взлома. Это открытие ухудшает ситуацию с уязвимостью.

Одно из первых предположений экспертов по кибербезопасности заключалось в том, что влияние Log4j ограничивалось открытыми уязвимыми серверами. Этот недавно обнаруженный вектор атаки означает, что любой человек с уязвимой версией Log4j может быть использован через прослушивающий сервер на своей машине или в локальной сети, перейдя на веб-сайт и вызвав уязвимость.

WebSockets ранее использовались для сканирования портов внутренних систем, но это один из первых эксплойтов удаленного выполнения кода, передаваемых WebSockets, — предложил Джейк Уильямс, соучредитель и технический директор компании BreachQuest по реагированию на инциденты.

«Это не должно изменить чью-либо позицию в отношении управления уязвимостями. Организации должны стремиться к быстрому внесению исправлений и смягчению последствий, предотвращая исходящие соединения от потенциально уязвимых служб, для которых установка исправлений невозможна », — сказал он TechNewsWorld.

Несмотря на свою значимость, злоумышленники, скорее всего, предпочтут удаленный эксплойт, а не локальный, — добавил Джон Бамбенек, главный охотник за угрозами в компании Netenrich, занимающейся цифровыми ИТ и безопасностью. При этом эта новость означает, что использование WAF или других средств защиты сети больше не является эффективным средством защиты.

«Установка исправлений остается самым важным шагом, который может предпринять организация», — сказал он TechNewsWorld.

Уязвимость Log4Shell

Уязвимость Log4j, получившая название Log4Shell, уже обеспечивает относительно простой путь взлома для злоумышленников, отмечается в отчете Блюмиры. Для получения полного контроля над веб-серверами не требуется аутентификация.

Используя эту уязвимость, злоумышленники могут вызывать внешние библиотеки Java через $ {jdni: ldap: // и $ {jndi: ldaps: // и отбрасывать оболочки для развертывания атаки RCE без дополнительных усилий. По словам Блумиры, этот новый вектор атаки еще больше расширяет поверхность атаки для Log4j и может повлиять на службы, даже работающие как localhost, которые не были открыты для какой-либо сети.

«Когда была обнаружена уязвимость Log4j, быстро стало очевидно, что она может стать более серьезной проблемой. Этот вектор атаки открывает множество возможных вариантов злонамеренного использования, от распространения вредоносных программ до создания дыр для скрытых атак », — сказал Мэтью Уорнер, технический директор и соучредитель Blumira.

«Обнародование этой информации гарантирует, что организации имеют возможность действовать быстро и защищаться от злоумышленников», — добавил он.

Log4j связан с Dridex, Meterpreter

Ответвление уязвимости Log4j Log4Shell — это еще один путь заражения, который исследователи недавно обнаружили при установке печально известного банковского трояна Dridex или Meterpreter на уязвимые устройства, согласно отчету Bleeping Computer.

Вредоносное ПО Dridex — это банковский троян, впервые разработанный для кражи учетных данных онлайн-банкинга. Он превратился в загрузчик, который загружает различные модули для выполнения таких задач, как установка дополнительных полезных нагрузок, распространение на другие устройства и создание снимков экрана.

В основном используется для выполнения команд Windows, если Dridex попадает на машину, отличную от Windows, он вместо этого загружает и выполняет сценарий Python для Linux / Unix для установки Meterpreter.

Meterpreter, полезная нагрузка для атаки Metasploit, развертывается с помощью внедрения DLL в память, которая находится в памяти и ничего не записывает на диск. Он предоставляет интерактивную оболочку, которую злоумышленник использует для исследования целевой машины и выполнения кода.

Джен Истерли, директор Агентства по кибербезопасности и безопасности инфраструктуры США, заявила в недавних презентациях для СМИ, что уязвимость Log4j является самой серьезной уязвимостью, которую она видела за свою многолетнюю карьеру. Эксперты по кибербезопасности предупреждают, что уязвимость Log4j — самая большая программная дыра в истории с точки зрения количества обнаруженных сервисов, сайтов и устройств.