Когда в конце июня 2021 года была представлена Windows 11, многие были восхищены ее обновленным пользовательским интерфейсом, и бесчисленные энтузиасты ПК поспешили загрузить сборки новой ОС Windows Insider Developer Channel.

Но, как они быстро обнаружили, новая ОС предъявляет несколько новых требований к ПК для поддержки нового оборудования и функций безопасности на основе виртуализации. Эти функции критически важны для защиты как потребительских, так и бизнес-нагрузок от более сложных вредоносных программ и использования угроз, которые в настоящее время постоянно появляются.

Также: Microsoft просто взорвала единственную причину, по которой вы не можете использовать рабочий стол Linux

Как оказалось, все эти функции уже встроены в Windows 10, если вы используете версию 20H2 (Windows 10 October 2020 Update). Как потребитель, малый бизнес или предприятие, вы можете воспользоваться этими преимуществами, развернув групповую политику или просто щелкнув меню безопасности устройства Windows 10, чтобы включить их. Вам не нужно ждать выхода Windows 11 или покупать новый компьютер.

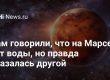

Безопасность устройства меню в Windows 10 20H2

Джейсон Перлоу / ZDNet

Содержание статьи

Функция 1: TPM 2.0 и безопасная загрузка

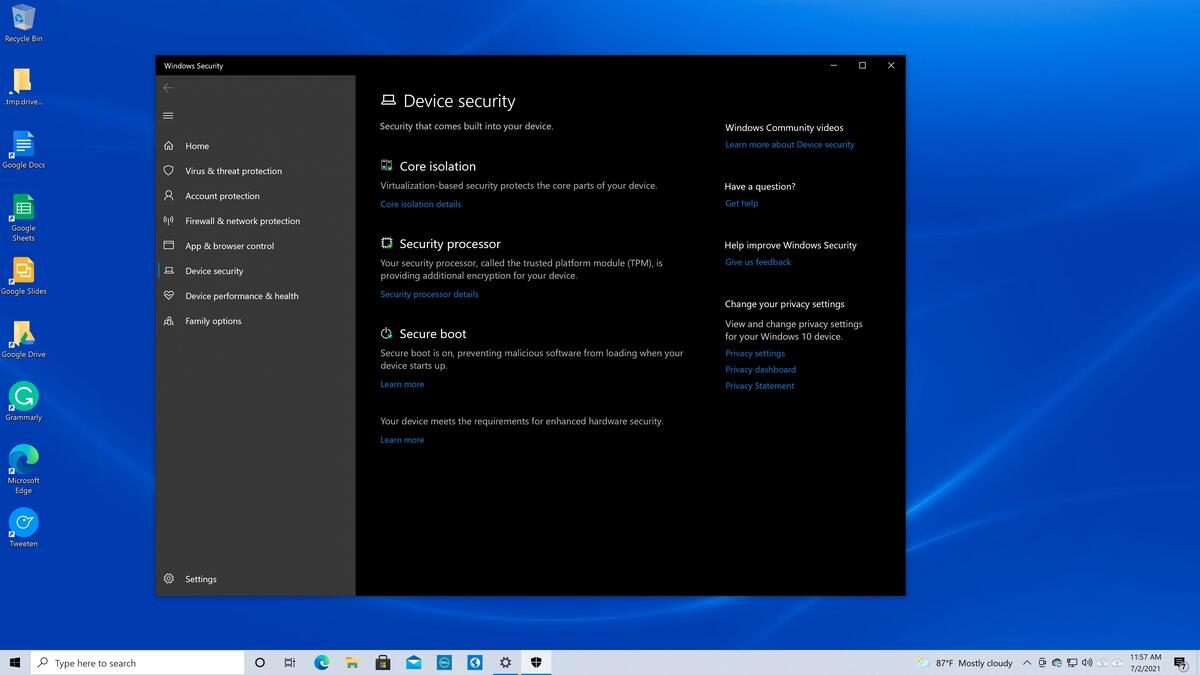

Trusted Platform Module (TPM) — это технология, разработанная для обеспечения аппаратных криптографических функций, связанных с безопасностью. Если у вас есть ПК, выпущенный в течение последних пяти лет, скорее всего, на вашей материнской плате есть микросхема TPM, поддерживающая версию 2.0. Вы можете определить это, открыв Диспетчер устройств и развернув «Устройства безопасности». Если написано «Trusted Platform Module 2.0», все в порядке.

Диспетчер устройств Microsoft Windows с TPM 2.0 Пронумерованный

Джейсон Перлоу / ZDNet

Он отображается как «Процессор безопасности» в меню настроек безопасности устройства в Windows 10 (и Windows 11).

Так что же на самом деле делает TPM? Он используется для создания и хранения криптографических ключей, уникальных для вашей системы, включая ключ шифрования RSA, уникальный для самого TPM вашей системы. Помимо того, что они традиционно используются со смарт-картами и VPN, TPM используются для поддержки процесса безопасной загрузки. Он измеряет целостность загрузочного кода ОС, включая микропрограммное обеспечение и отдельные компоненты операционной системы, чтобы убедиться, что они не были скомпрометированы.

Вам ничего не нужно делать, чтобы это работало; он просто работает, если он не отключен в вашем UEFI. Ваша организация может выбрать развертывание безопасной загрузки в Windows 10 с помощью групповой политики или корпоративного решения на основе MDM, такого как Microsoft Endpoint Manager.

Хотя большинство производителей поставляют свои ПК с включенным TPM, у некоторых он может быть отключен, поэтому, если он не отображается в диспетчере устройств или отображается как отключенный, загрузитесь в настройках прошивки UEFI и посмотрите.

Если TPM никогда не был подготовлен для использования в вашей системе, просто запустите утилиту, запустив tpm.msc из командной строки.

Сведения о процессоре безопасности (TPM 2.0) в Windows Device Security.

Функция 2: Безопасность на основе виртуализации (VBS) и HVCI

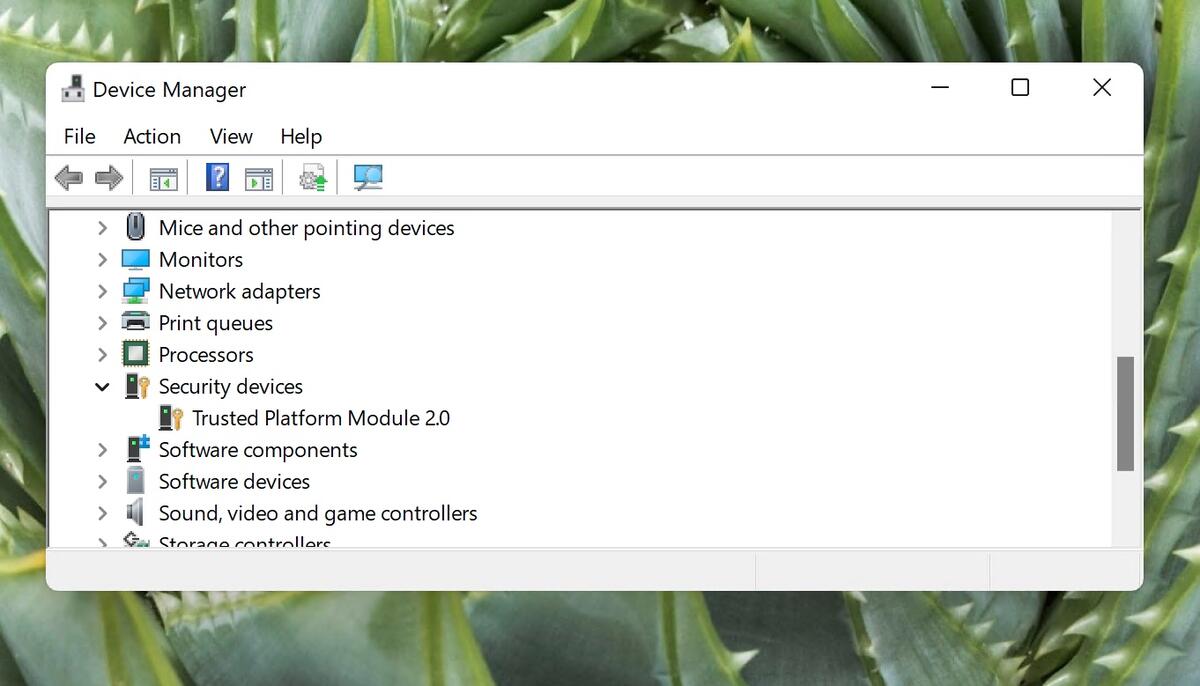

Хотя TPM 2.0 был распространен на многих ПК уже шесть лет, функция, которая действительно заставляет защитную резину внедряться в Windows 10 и Windows 11 — это HVCI или целостность кода, защищенная гипервизором, также называемая целостностью памяти или изоляцией ядра, как она отображается в меню безопасности устройства Windows.

Хотя это требуется для Windows 11, вам нужно включить его вручную в Windows 10. Просто нажмите «Core Isolation Details», а затем включите целостность памяти с помощью тумблера. Для включения вашей системы может потребоваться около минуты, так как ей необходимо проверить каждую страницу памяти в Windows, прежде чем включать ее.

Эта функция доступна только на 64-разрядных процессорах с аппаратными расширениями виртуализации, такими как Intel VT-X и AMD-V. Первоначально реализованные в микросхемах серверного класса еще в 2005 году, они присутствовали почти во всех настольных системах, по крайней мере, с 2015 года или Intel поколения 6 (Skylake). Однако для этого также требуется преобразование адресов второго уровня (SLAT), которое присутствует в Intel VT-X2 с расширенными таблицами страниц (EPT) и AMD Rapid Virtualization Indexing (RVI).

Существует дополнительное требование HVCI, согласно которому любые устройства ввода-вывода, поддерживающие прямой доступ к памяти (DMA), располагаются за IOMMU (блоком управления памятью ввода-вывода). Они реализованы в процессорах, поддерживающих инструкции Intel VT-D или AMD-Vi.

Звучит как длинный список требований, но суть в том, что вы можете продолжить, если Device Security сообщит, что эти функции присутствуют в вашей системе.

Изоляция ядра безопасности устройства Windows 10 (Целостность памяти) Функция

Джейсон Перлоу / ZDNet

Разве виртуализация не используется главным образом для повышения плотности рабочей нагрузки на серверах центров обработки данных или разработчиками программного обеспечения, чтобы изолировать свои настройки тестирования на своих настольных компьютерах или запускать иностранные ОС, такие как Linux? Да, но виртуализация и контейнеризация / песочница все чаще используются для обеспечения дополнительных уровней безопасности в современных операционных системах, включая Windows.

В Windows 10 и Windows 11 VBS или система безопасности на основе виртуализации использует Microsoft Hyper-V для создания и изоляции защищенной области памяти от ОС. Эта защищенная область используется для запуска нескольких решений безопасности, которые могут защитить устаревшие уязвимости в операционной системе (например, от немодернизированного кода приложения) и остановить эксплойты, которые пытаются обойти эту защиту.

HVCI использует VBS для усиления соблюдения политики целостности кода, проверяя все драйверы режима ядра и двоичные файлы перед запуском и предотвращая загрузку неподписанных драйверов и системных файлов в системную память. Эти ограничения защищают жизненно важные ресурсы ОС и активы безопасности, такие как учетные данные пользователя — поэтому, даже если вредоносная программа получает доступ к ядру, степень эксплойта может быть ограничена и сдерживаться, поскольку гипервизор может предотвратить выполнение кода вредоносной программы или доступ к секретам.

VBS выполняет аналогичные функции и для кода приложений — он проверяет приложения перед их загрузкой и запускает их только в том случае, если они принадлежат утвержденным лицам, подписывающим код, делая это путем назначения разрешений для каждой страницы системной памяти. Все это выполняется в защищенной области памяти, которая обеспечивает более надежную защиту от вирусов ядра и вредоносных программ.

Думайте о VBS как о новом сотруднике по обеспечению соблюдения кода Windows, о вашем ядре и приложении Robocop, которые живут в защищенном блоке памяти, который поддерживается вашим процессором с поддержкой виртуализации.

Функция 3: Microsoft Defender Application Guard (MDAG)

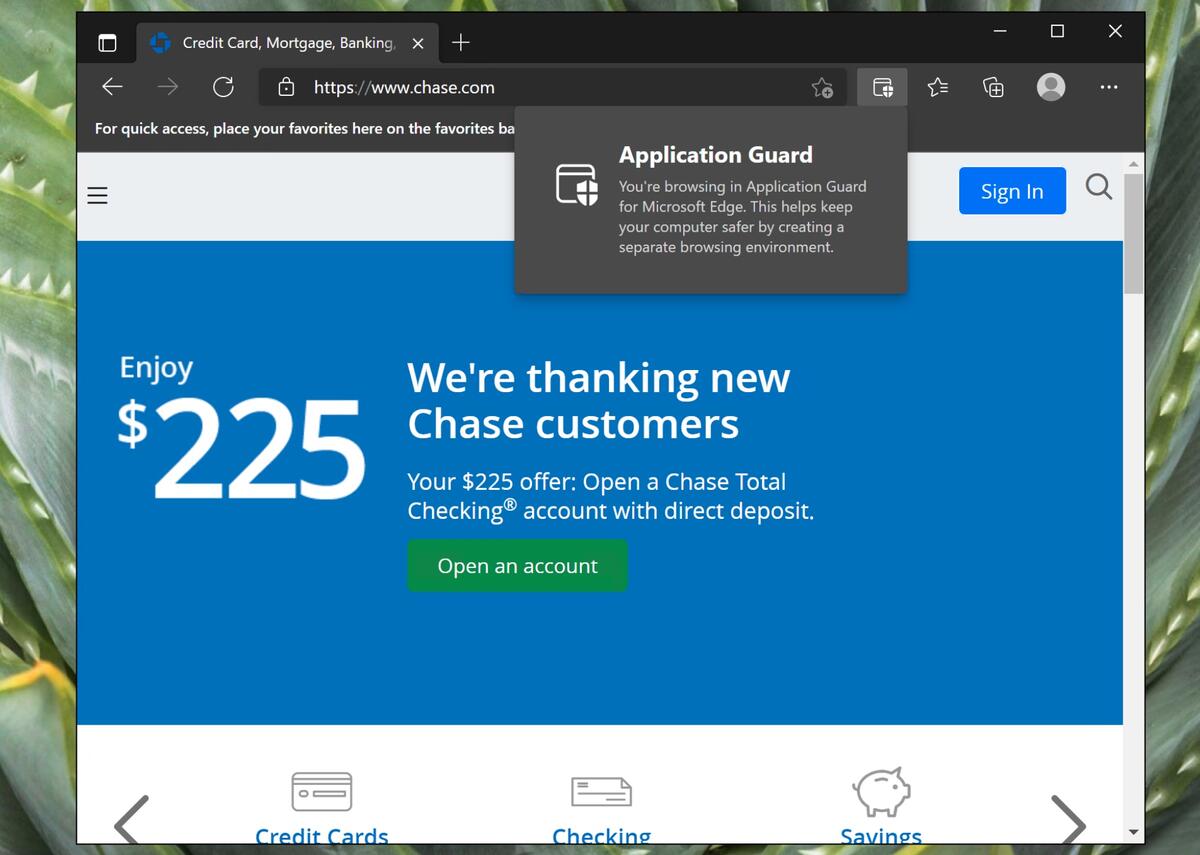

Одна особенность, с которой многие пользователи Windows не знакомы, — это Microsoft Defender Application Guard, или (MDAG).

Это еще одна основанная на виртуализации технология (также известная как контейнеры Hyper-V «Криптон»), которая в сочетании с последней версией Microsoft Edge (и текущими версиями Chrome и Firefox с использованием расширения) создает изолированную Экземпляр памяти вашего браузера, предотвращая компрометацию вашей системы и корпоративных данных ненадежными веб-сайтами.

Используется Application Guard в Защитнике Windows в Microsoft Edge

Джейсон Перлоу / ZDNet

В случае заражения браузера в результате атак с использованием сценариев или вредоносных программ контейнер Hyper-V, работающий отдельно от операционной системы хоста, будет изолирован от критических системных процессов и корпоративных данных. .

MDAG объединен с настройками сетевой изоляции, настроенными для вашей среды, чтобы определить границы вашей частной сети, как это определено групповой политикой вашего предприятия.

Как MDAG работает на главном ПК и изолированном контейнере браузера Hyper-V. (Источник: Microsoft)

Microsoft

Помимо защиты сеансов браузера, MDAG также можно использовать с Microsoft 365 и Office для предотвращения доступа файлов Word, PowerPoint и Excel к надежным ресурсам, таким как корпоративные учетные данные и данные. Эта функция была выпущена в рамках общедоступной предварительной версии в августе 2020 года для клиентов Microsoft 365 E5.

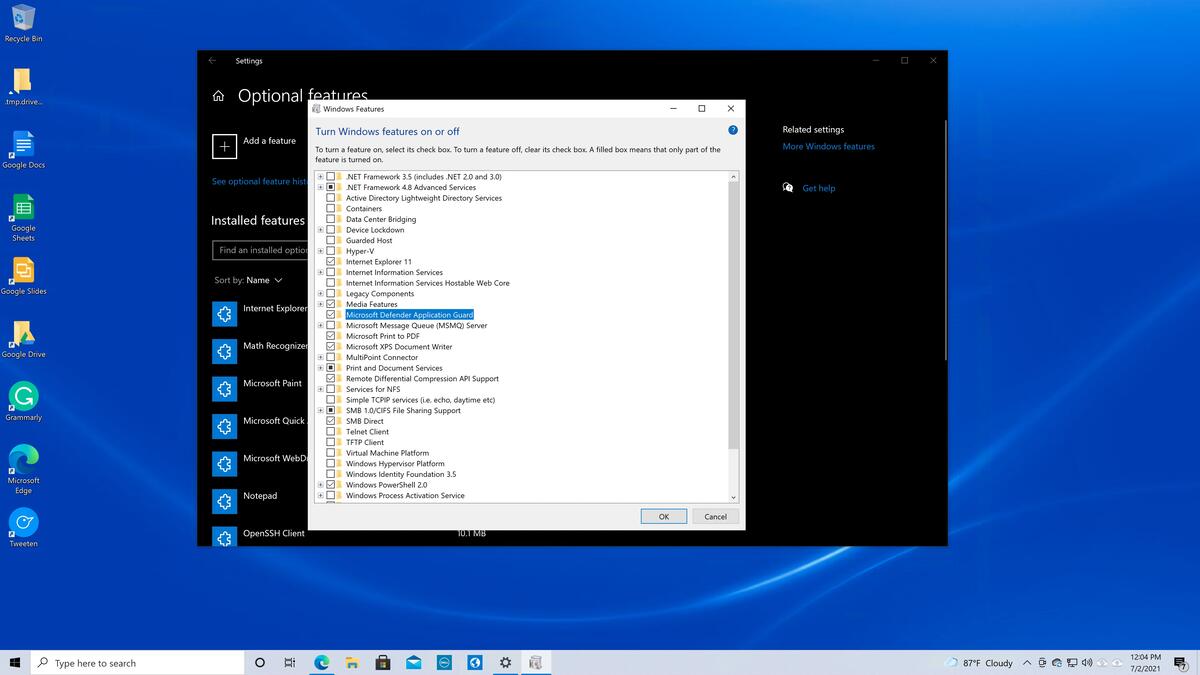

MDAG, который является частью Windows 10 Professional, Enterprise и Education, активируется с помощью меню «Функции Windows» или простой команды PowerShell; для этого не требуется включение Hyper-V.

Microsoft Defender Access Защита в меню включения и выключения функций Windows.

Джейсон Перлоу / ZDNet

Хотя MDAG в первую очередь ориентирован на предприятия, конечные пользователи и малые предприятия могут включить его с помощью простого сценария, который устанавливает объекты групповой политики. Это отличное видео и сопроводительная статья, опубликованные на URTech.Ca, более подробно освещают этот процесс.