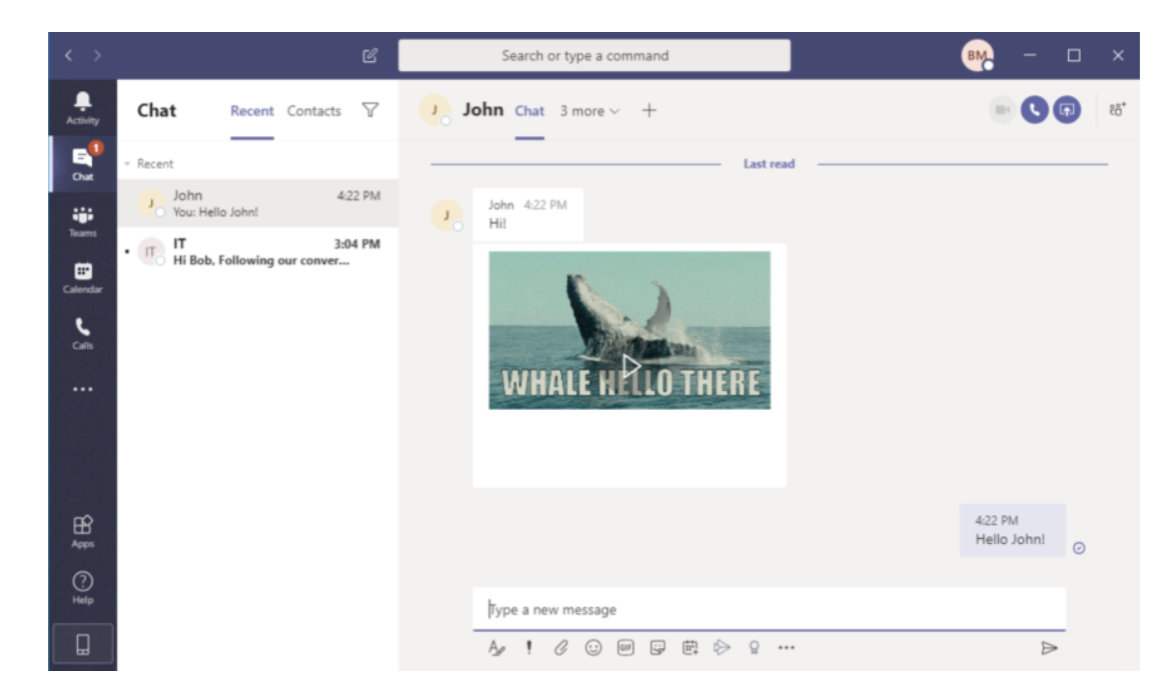

Microsoft разрешила проблемы безопасности в командах Microsoft, которые могли использоваться в цепочке атак для захвата учетных записей пользователей — и все это с помощью файла .GIF.

В понедельник исследователи в области кибербезопасности из CyberArk заявили, что уязвимость захвата поддоменов в сочетании с вредоносным файлом .GIF может использоваться для «очистки данных пользователя и в конечном итоге захвата всего реестра учетных записей команд».

Команда говорит, что проблемы безопасности влияют на команды Microsoft на десктопе, а также на версию веб-браузера.

Платформа связи Microsoft обладает расширенной клиентской базой наряду с конкурирующими сервисами, такими как Zoom и GoToMeeting, благодаря COVID-19 Вспышка. Microsoft Teams используется для поддержания работоспособности предприятий, включая обмен корпоративными данными, и, следовательно, может представлять новый интерес для злоумышленников в свете текущих обстоятельств.

См. также: Microsoft: вот как мы пытаемся управлять повышенным спросом в облаке

Во время проверки платформы CyberArk команда обнаружила, что каждый раз, когда приложение открывается, клиент Teams создает новый временный токен доступа, аутентифицируемый с помощью login.microsoftonline.com. Другие токены также создаются для доступа к поддерживаемым службам, таким как SharePoint и Outlook.

Два файла cookie используются для ограничения прав доступа к контенту: «authtoken» и «skypetoken_asm». Маркер Skype был отправлен по адресу teams.microsoft.com и его поддоменов, два из которых оказались уязвимыми для захвата поддоменов.

«Если злоумышленник может каким-либо образом заставить пользователя посетить захваченные субдомены, браузер жертвы отправит этот куки-файл на сервер злоумышленника, и злоумышленник (после получения авторизованного токена) может создать Skype знак ", говорит команда. «После всего этого злоумышленник может украсть данные учетной записи Команды жертвы».

CNET: Эти антикарантинные сайты являются подделками. Вот что они действительно после

Однако цепочка атак сложна, поскольку злоумышленнику необходимо было выдать сертификат для скомпрометированных поддоменов, что возможно только путем «подтверждения» владения с помощью таких тестов, как загрузка файл по определенному пути.

Поскольку субдомены уже были уязвимы, эта проблема была преодолена — и отправив вредоносную ссылку на субдомен или отправив команде файл .GIF, это могло привести к генерации требуемого токена для скомпрометировать сеанс Команды жертвы недавно аттестованным злоумышленником. Поскольку изображение нужно было только просмотреть, это может повлиять на более чем одного человека одновременно.

CyberArk выпустила код проверки концепции (PoC), демонстрирующий, как могли происходить атаки, наряду со сценарием, который можно использовать для очистки разговоров Команд.

TechRepublic: Коронавирусный фишинг атаки направлены на захват банковских учетных данных

«COVID-19 вынудил многие компании перейти на удаленную работу на полный рабочий день, что привело к значительному росту числа пользователей, использующих такие команды или платформы», — CyberArk говорит. «Даже если злоумышленник не получит много информации из учетной записи команд, он может использовать эту учетную запись для перемещения по всей организации».

Исследователи работали с Центром реагирования безопасности Microsoft (MSRC) в рамках программы «Скоординированное раскрытие уязвимостей» (CVD), чтобы сообщить о своих выводах.

23 марта CyberArk сообщила о недостатке безопасности. В тот же день гигант Редмонда исправил неверно сконфигурированные записи DNS двух поддоменов, необходимые для запуска захвата учетных записей. 20 апреля Microsoft также выпустила патч для снижения риска подобных ошибок в будущем.

Представитель Microsoft сообщил ZDNet:

«Мы рассмотрели проблему, обсуждаемую в этом блоге, и работали с исследователем в разделе Раскрытое раскрытие информации об уязвимостях. Пока мы не видели никакого применения этой техники в условиях дикой природы мы предприняли шаги для обеспечения безопасности наших клиентов ».

Предыдущее и связанное с ним покрытие

У вас есть совет? Надежно свяжитесь с нами через WhatsApp | Сигнал на +447713 025 499 или выше на базе ключей: charlie0