Изображение: Фрэнк Ван

Сегодня, на конференции по безопасности RSA 2020 в Сан-Франциско, исследователи безопасности из словацкой антивирусной компании ESET представят подробности о новой уязвимости, которая влияет на связь WiFi.

Названный Kr00k этот Злоумышленник может использовать эту ошибку для перехвата и дешифрования сетевого трафика WiFi (используя соединения WPA2).

Согласно ESET, Kr00k влияет на все устройства с поддержкой WiFi, работающие на чипах Broadcom и Cypress Wi-Fi. , Это два самых популярных в мире чипсета WiFi, и они включены практически во все, от ноутбуков до смартфонов, от точек доступа до интеллектуальных колонок и других устройств IoT.

Исследователи ESET заявили, что они лично протестировали и подтвердили что Kr00k влияет на устройства от Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3) и Xiaomi (Redmi), а также на точки доступа от Asus и Huawei .

В сегодняшнем пресс-релизе ESET заявил, что считает, что более миллиарда устройств уязвимы для Kr00k, и они считают это число «консервативной оценкой».

Содержание статьи

Что такое Kr00k?

На техническом уровне [PDF] Kr00k — это просто ошибка, как и многие другие ошибки, которые ежедневно обнаруживаются в программном обеспечении, которое мы все используем.

Разница в том, что Kr00k влияет на шифрование, используемое для защиты пакетов данных, передаваемых через соединение WiFi.

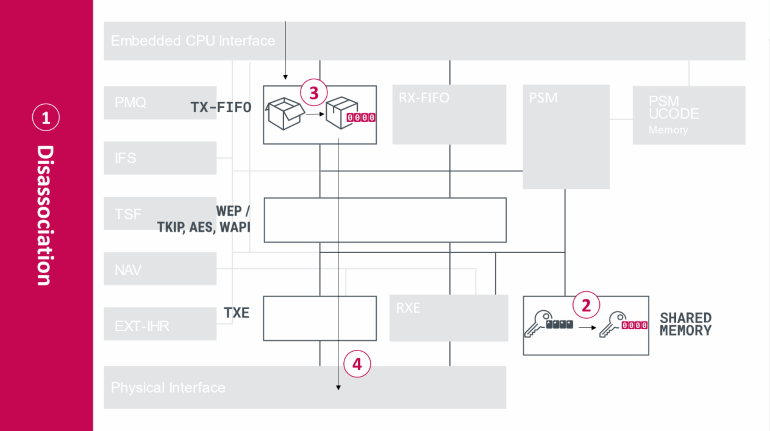

Как правило, эти пакеты шифруются уникальным ключом, который зависит от пароля WiFi пользователя. Однако исследователи ESET говорят, что для чипов Broadcom и Cypress Wi-Fi этот ключ сбрасывается до нуля во время процесса, называемого «разобщение».

Изображение: ESET

Разъединение — это то, что происходит естественным образом в соединении WiFi. Это относится к временному отключению, которое обычно происходит из-за слабого сигнала WiFi.

WiFi-устройства переходят в разъединенные состояния много раз в день, и они автоматически настраиваются на повторное подключение к ранее использовавшейся сети, когда это происходит.

Исследователи ESET утверждают, что злоумышленники могут принудительно перевести устройства в длительное состояние диссоциации, получить пакеты WiFi, предназначенные для атакованного устройства, а затем использовать ошибку Kr00k для дешифрования трафика WiFi с использованием ключа с нулем.

Изображение: ESET

Этот сценарий атаки позволяет хакерам активно перехватывать и расшифровывать пакеты WiFi, обычно считающиеся безопасными.

Хорошая новость заключается в том, что ошибка Kr00k влияет только на соединения WiFi, которые использовать протоколы безопасности WPA2-Personal или WPA2-Enterprise WiFi с шифрованием AES-CCMP.

Это означает, что если вы используете устройство с чипсетом Broadcom или Cypress WiFi, вы можете защитить себя от атак с помощью более новой версии. Протокол аутентификации WiFi WPA3.

К большинству устройств уже должны быть доступны исправления

Кроме того, в течение последних месяцев ESET также работала над тем, чтобы ответственно сообщить об ошибке Kr00k Boadcom, Cypress и всем остальным. другие затронутые компании.

«Согласно публикациям некоторых поставщиков и нашим собственным (неполным) тестам, устройства должны были получить исправления для уязвимости к моменту публикации», — сказали сегодня исследователи ESET.

[ 1 9459010] "В зависимости от типа устройства это может означать только обеспечение установки последних обновлений ОС или программного обеспечения (устройства Android, Apple и Windows; некоторые устройства IoT), но может потребовать обновления встроенного программного обеспечения (точки доступа, маршрутизаторы и некоторые устройства IoT). "

Пользователи могут проверить, получили ли они исправления Kr00k, проверив в журналах изменений своих ОС / прошивки исправления для CVE-2019-15126 который является уникальным идентификатором, назначенным для отслеживания этой ошибки.

Однако, один важный момент в Kr00k заключается в том, что ошибка не приводит к полному компрометации связи пользователя. Эта ошибка может быть использована для нарушения шифрования, используемого для защиты канала WiFi.Если исходная связь пользователя также была зашифрована — например, доступ к веб-сайтам через HTTPS, использование Tor или зашифрованные клиенты IM — тогда эта связь все равно останется зашифрованной даже после атаки Kr00k.

Кроме того, эта ошибка не может быть использована в рамках автоматических атак ботнетов, требует физической близости к жертве (радиус действия сети WiFi), а Kr00k не может извлекать большие и многоплановые потоки связи без пользователя. N отхаркивающие проблемы с их связью WiFi.

Не так плохо, как KRACK

В целом, уязвимость Kr00k должна быть легче защищена, чем KRACK — главная уязвимость, которая повлияла на протокол WPA2 WiFi и вынудила большинство поставщиков устройств переключаться использовать WPA3 по умолчанию.

Новая атака KRACK, названная Dragonblood, была позже обнаружена, чтобы воздействовать даже на некоторые более новые соединения WPA3, но эта новая атака не затронула всю экосистему WiFi, как это сделала первоначальная атака KRACK.

Исследователи ESET заявили, что обнаружили Kr00k, изучая разрушительные последствия атаки KRACK; однако два — KRACK и Kr00K — не следует считать одинаковыми.

Изображение: ESET