Организации, независимо от отрасли, должны лучше справляться с обслуживанием компонентов с открытым исходным кодом, учитывая их критический характер в программном обеспечении, согласно отчету об анализе рисков, подготовленном кибербезопасностью этого года. фирма Synopsys.

Программное обеспечение с открытым исходным кодом в настоящее время является основой для подавляющего большинства приложений во всех отраслях промышленности. Но многие из этих отраслей изо всех сил пытаются управлять рисками открытого исходного кода.

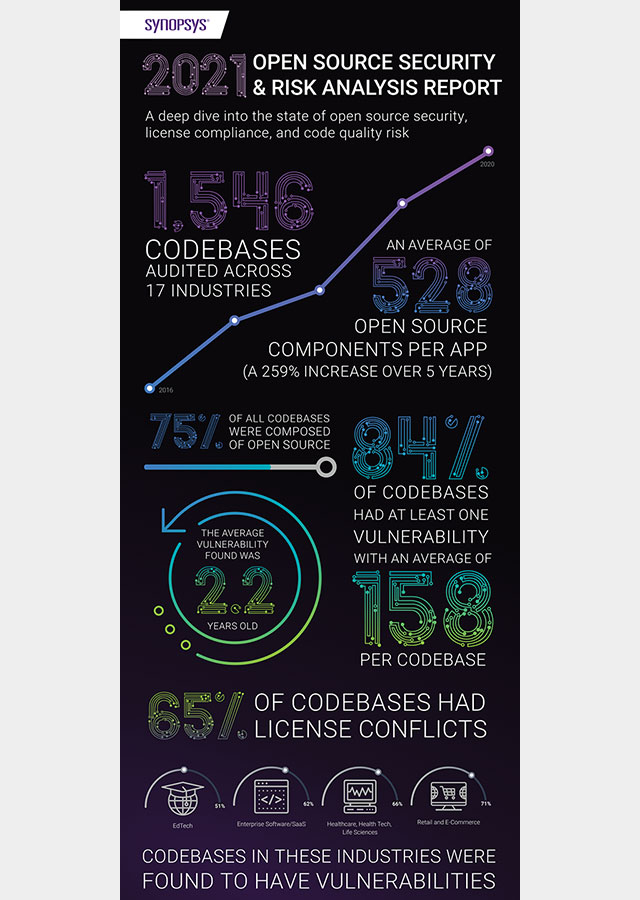

13 апреля Synopsys выпустила отчет по безопасности и анализу рисков с открытым исходным кодом (OSSRA) за 2021 год. В нем анализируются результаты аудита открытых исходных кодов, включая тенденции использования и передовой опыт коммерческих приложений.

Исследователи проанализировали более 1500 коммерческих кодовых баз и обнаружили, что вопросы безопасности с открытым исходным кодом, соблюдения лицензионных требований и обслуживания распространены во всех отраслях промышленности. В отчете освещаются тенденции в использовании открытого исходного кода в коммерческих приложениях и содержится информация, которая помогает разработчикам коммерческих и открытых исходных кодов лучше понять взаимосвязанную программную экосистему.

Учтите, что все компании, прошедшие аудит в секторе маркетинговых технологий, имели открытый исходный код в своих кодовых базах. К ним относятся основные программные платформы, используемые для генерации лидов, CRM и социальные сети. Девяносто пять процентов этих кодовых баз содержали уязвимости с открытым исходным кодом.

«Неудивительно, что более 90 процентов кодовых баз использовали открытый исходный код без каких-либо разработок за последние два года», — сказал Тим Макки, главный стратег по безопасности из Исследовательского центра кибербезопасности Synopsys.

Содержание статьи

Расширение факторов риска

В отчете Synopsys подробно описываются всепроникающие риски, связанные с неуправляемым открытым исходным кодом. Эти риски варьируются от уязвимостей системы безопасности до устаревших или заброшенных компонентов и проблем с соблюдением лицензионных требований.

«В отличие от коммерческого программного обеспечения, в котором поставщики могут передавать информацию своим пользователям, для процветания с открытым исходным кодом требуется участие сообщества. Когда компонент с открытым исходным кодом внедряется в коммерческое предложение без этого участия, жизнеспособность проекта может легко ослабнуть », — пояснил Макки.

Осиротевшие проекты — не новая проблема. Когда они возникают, решение проблем безопасности становится намного сложнее. «Решение простое — инвестируйте в поддержку тех проектов, от которых зависит ваш успех», — добавил он.

Тенденции рисков открытого исходного кода, выявленные в отчете OSSRA за 2021 год, показывают, что устаревшие компоненты с открытым исходным кодом в коммерческом программном обеспечении являются нормой. Около 85 процентов кодовых баз содержали зависимости с открытым исходным кодом, которые были устаревшими более чем на четыре года.

По словам Фреда Балса, старшего исследователя Центра исследований кибербезопасности Synopsys, одним из наиболее важных выводов из отчета этого года стал преобладающий рост количества потерянных с открытым исходным кодом.

«Тревожный 91 процент проверенных нами кодовых баз содержал открытый исходный код, разработка которого не велась в последние два года, что означает отсутствие улучшений кода и исправлений безопасности», — сказал он LinuxInsider. Осиротевшие компоненты с открытым исходным кодом — серьезная и растущая проблема ».

Различия имеют значение

В отличие от заброшенных проектов, у устаревших компонентов с открытым исходным кодом есть активные сообщества разработчиков, которые публикуют обновления и исправления безопасности, которые не применяются их По словам Макки, коммерческие потребители, находящиеся ниже по течению.

Помимо очевидных последствий для безопасности пренебрежения применением исправлений, использование устаревших компонентов с открытым исходным кодом может привести к огромному техническому долгу. Этот долг проявляется в проблемах функциональности и совместимости, связанных с будущими обновлениями.

По мнению исследователей, распространенность уязвимостей с открытым исходным кодом идет в неправильном направлении. В 2020 году процент кодовых баз, содержащих уязвимые компоненты с открытым исходным кодом, вырос до 84 процентов, что на девять процентов больше, чем в 2019 году.

Точно так же процент кодовых баз, содержащих уязвимости высокого риска, подскочил с 49 до 60 процентов. Некоторые из 10 основных уязвимостей с открытым исходным кодом, обнаруженных в кодовых базах в 2019 году, вновь проявились в ходе аудитов 2020 года со значительным процентным увеличением

.

Более 90 процентов проверенных кодовых баз содержали компоненты с открытым исходным кодом с конфликтами лицензий, настраиваемыми лицензиями или вообще без лицензии. Другим фактором является то, что 65 процентов кодовых баз, проверенных в 2020 году, содержали конфликты лицензий на программное обеспечение с открытым исходным кодом, обычно связанные с Стандартной общественной лицензией GNU, согласно отчету

Секторные изменения

Секторные изменения

Все из компании, прошедшие аудит в категории маркетинговых технологий, в которую входят лидогенерация, CRM и социальные сети, содержали открытый исходный код в своей кодовой базе. Почти все они (95 процентов) имели уязвимости с открытым исходным кодом.

Исследователи обнаружили сопоставимые цифры в проверенных базах данных секторов розничной торговли, финансовых услуг и здравоохранения, согласно Балсу.

В секторе здравоохранения 98 процентов кодовых баз содержат открытый исходный код. В этих кодовых базах 67 процентов Они содержали уязвимости.

В секторе финансовых услуг / финансовых технологий 97 процентов кодовых баз содержали открытый исходный код. Более 60 процентов этих кодовых баз содержали уязвимости.

В секторе розничной торговли и электронной коммерции 92 процента кодовых баз содержат открытый исходный код, а 71 процент кодовых баз содержат уязвимости.

Время перемен

В 2020 году процент кодовых баз, содержащих уязвимости высокого риска, подскочил с 49 до 60 процентов. Еще более тревожным было то, что несколько из 10 основных уязвимостей с открытым исходным кодом, обнаруженных в кодовых базах 2019 года, вновь проявились в аудитах 2020 года, причем все они со значительным процентным увеличением, заметил Балс.

«Когда вы смотрите на отраслевые сбои, есть указание на то, что рост уязвимостей может быть, по крайней мере, частично, из-за пандемии и значительного увеличения использования технологий маркетинга, розничной торговли и взаимоотношений с клиентами», — пояснил он. .

Открытый исходный код в целом безопасен, настаивал Балс. Проблема заключается в неуправляемом использовании открытого исходного кода.

«Разработчики и стоящие за ними компании должны обращаться с открытым исходным кодом, который они используют, так же, как и с кодом, который они пишут сами. Это означает создание и ведение всеобъемлющего реестра открытых исходных кодов, используемых в их программном обеспечении, получение точной информации о серьезности уязвимостей и возможности их использования, а также четкое указание, как исправить уязвимые открытые исходные коды », — сказал он.

Не так давно коммерческие поставщики называли открытый исходный код «змеиным маслом» и даже болезнью, отметил Балс. Многие коммерческие компании даже запретили своим разработчикам использовать открытый исходный код.

К счастью, те времена прошли. «Сегодня вам будет сложно найти приложение, не зависящее от открытого исходного кода», — возразил он.

«Но управление открытым исходным кодом еще не догнало использование открытого исходного кода. Многие команды разработчиков до сих пор используют ручные процессы, такие как электронные таблицы, для отслеживания открытого исходного кода. Сейчас существует слишком много открытого исходного кода, чтобы отслеживать его без автоматизации процесса », — добавил он.