В связи с пандемией коронавируса ( COVID-19 ) по всему земному шару некоторые авторы вредоносных программ разработали вредоносное ПО, которое уничтожает зараженные системы, либо путем очистки файлов, либо путем перезаписи основной загрузочной записи компьютера (MBR).

С помощью сообщества Infosec ZDNet обнаружил, по крайней мере, пять разновидностей вредоносных программ, некоторые из которых распространены в дикой природе, тогда как другие, похоже, были созданы только в качестве тестов или шуток.

Общая тема среди всех четырех примеров — использование темы коронавируса, и они направлены на уничтожение, а не на финансовую выгоду.

Вредоносное ПО для перезаписи MBR

Из четырех образцов вредоносных программ, обнаруженных исследователями безопасности В прошлом месяце наиболее продвинутыми были два образца, которые переписали сектора MBR.

Для создания этих нагрузок потребовались некоторые передовые технические знания, так как работа с основной загрузочной записью — нелегкое дело, и это может легко привести к системам, которыевообще не загружался.

Первый из перезаписчиков MBR был обнаружен исследователем безопасности под названием MalwareHunterTeam и подробно описан в отчете SonicWall на этой неделе. Используя имя COVID-19.exe, эта вредоносная программа заражает компьютер и имеет две стадии заражения.

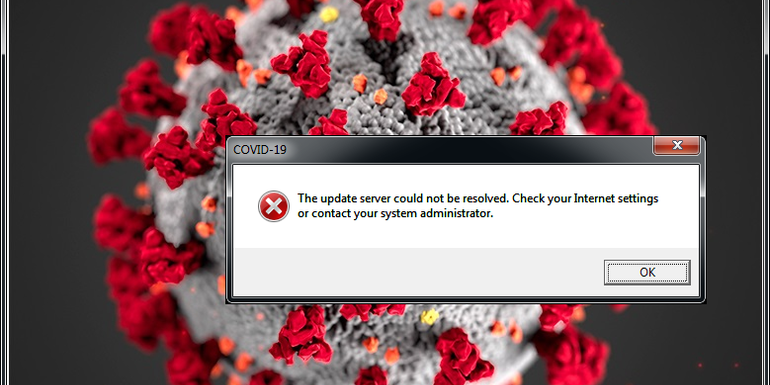

На первом этапе она просто показывает раздражающее окно, которое пользователи не могут закрыть, поскольку вредоносная программа также отключена. Диспетчер задач Windows.

Изображение: SonicWall

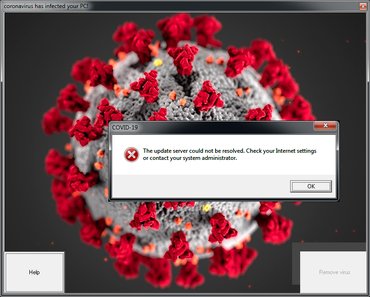

Пока пользователи пытаются работать с этим окном, вредоносная программа молча переписывает основную загрузочную запись компьютера за их спиной. Затем он перезагружает ПК, и запускается новая MBR, блокируя пользователей на экране предварительной загрузки.

Пользователи могут в конечном итоге восстановить доступ к своим компьютерам, но им потребуются специальные приложения, которые можно использовать для восстановления. и восстановите MBR в рабочее состояние.

Изображение: SonicWall

Но был второй штамм вредоносного ПО на тему коронавируса, который переписал MBR. Это гораздо более запутанная вредоносная операция.

Она представлялась как «вымогатель CoronaVirus», но это был только фасад. Основная функция вредоносной программы заключалась в краже паролей с зараженного хоста, а затем имитации вымогателей, чтобы обмануть пользователя и скрыть его реальное предназначение. Это только выдано как один. Как только операции кражи данных закончились, вредоносная программа вступила в фазу, когда она перезаписывала MBR и блокировала пользователей в предзагрузочном сообщении, предотвращая доступ к их ПК. Поскольку пользователи видят записки с требованием выкупа, а затем не могут получить доступ к своим компьютерам, последнее, что пользователи должны сделать, это проверить, не кто-нибудь удалил пароли из своих приложений.

Изображение: Bleeping Computer

Согласно анализу, проведенному исследователем безопасности SentinelOne Виталием Кремезом и Bleeping Computer, вредоносная программа также содержала код для очистки файлов в системах пользователя, но, по-видимому, он не был активным в версии они проанализировали.

Кроме того, этот также был обнаружен дважды, а вторая версия была обнаружена исследователем вредоносных программ G DATA Карстеном Хан спустя две недели. На этот раз вредоносная программа сохранила возможности перезаписи MBR, но заменила функцию очистки данных функциональной блокировкой экрана.

Очистители данных

Но исследователи в области безопасности заметили больше, чем MBR-переписчики на тему коронавируса. Они также обнаружили два очистителя данных.

Оба были обнаружены MalwareHunterTeam.

Первый был обнаружен еще в феврале. В нем использовалось китайское имя файла, и, скорее всего, оно предназначалось для китайских пользователей, хотя у нас нет информации, распространялось ли оно в дикой природе или было просто тестом.

Второй был обнаружен вчера, и этот найденный загруженным на портале VirusTotal кем-то, кто находится в Италии.

MalwareHunterTeam описал оба штамма как «плохие дворники» из-за неэффективных, подверженных ошибкам и трудоемких методов, которые они использовали для стирания файлов в зараженных системах. Однако они работали, что делало их опасными, если они когда-либо распространялись в дикой природе.

«alcuni accorgimenti da prendere per il Covid-19 .zip» -> «Covid-19.exe» (60e9dfe954acf0b02a5b35f367cf36ae2bc9b12e02aa3085495c5d8cipc — вб. .

Из Италии.

Не уверен, что хуже, если он был создан как шутка или серьезно. @ JAMESWT_MHT pic.twitter.com/YkbFTq8LP7— MalwareHunterTeam (@malwrhunterteam) 1 апреля 2020 года

Может показаться странным, что некоторые авторы вредоносных программ создают подобные вредоносные вредоносные программы, но это не первый раз, когда это происходит. Исследователи в области безопасности обнаруживают, что для каждого штамма вредоносного ПО, созданного в финансовом отношении, существует шутка, созданная исключительно для хихиканья. Нечто подобное произошло во время вспышки вымогателей WannaCry в 2017 году, когда через несколько дней после того, как первоначальные программы-вымогатели WannaCry зашифровали компьютеры по всему миру, бесчисленное множество клонов делали то же самое без видимой причины.