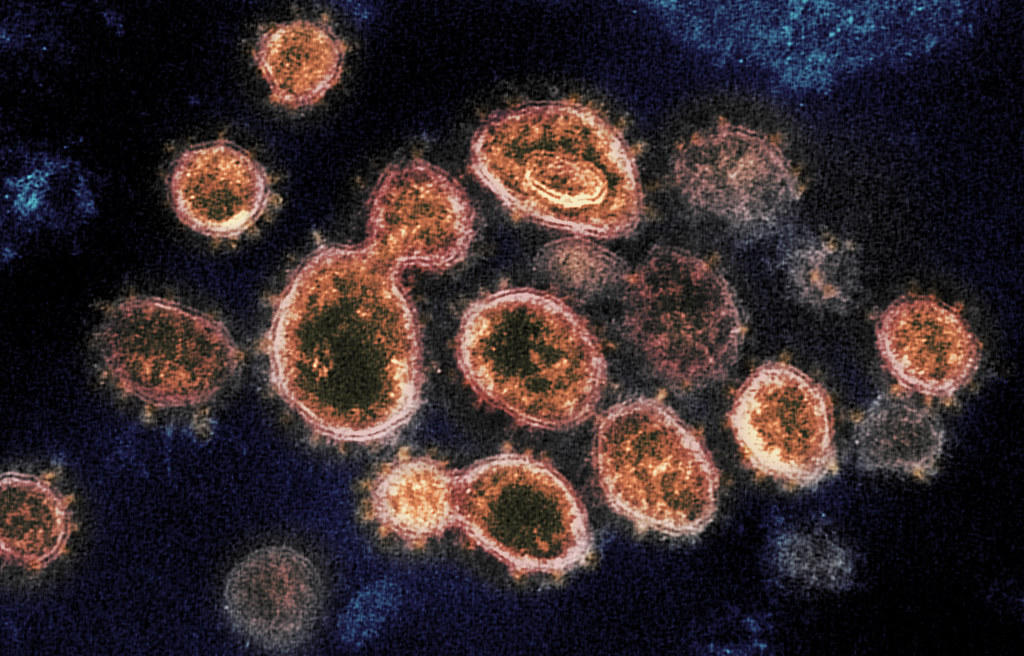

Поддерживаемые правительством хакерские группы из Китая, Северной Кореи и России не позволяют глобальной пандемии идти напрасно и начали использовать фишинговые приманки на основе коронавируса как часть своих усилий по заражению жертв вредоносным ПО и получению доступа к своей инфраструктуре. .

В течение последних недель сообщество кибербезопасности наблюдало за спонсируемыми государством хакерами из Китая, Северной Кореи и России.

Использование COVID-19 (коронавирус). Приманка не является на самом деле сюрпризом для тех, кто достаточно следил за информационной безопасностью.

Кибершпионы не позволили трагедии или национальной катастрофе пропасть даром. От теракта в Париже в ноябре 2015 года до угнетения уйгурского населения в Китае спонсируемые государством группы всегда создавали приманки для своей электронной почты, чтобы достичь максимальных результатов в определенный момент времени, и исторически трагические события всегда представляли лучшие приманки.

Содержание статьи

Россия

Первой хакерской группой, спонсируемой государством, которая применила приманку для коронавируса, была группа Аида, предположительно работающая за пределами России, с привязкой к APT28 (Fancy Bear) , одна из групп, которые также взломали DNC в 2016 году.

По данным компании по кибербезопасности QiAnXin, хакеры Hades провели кампанию в середине февраля, когда спрятали троянского бэкдора C # в документах с наживкой, содержащих последние новости о COVID-19.

Документы были отправлены на цели в Украине, замаскированные под электронные письма от Центра общественного здравоохранения Министерства здравоохранения Украины.

Целевые электронные письма, по-видимому, были частью более широкой кампании дезинформации, которая охватила всю страну, на разных фронтах.

Во-первых, в то же время Аид нацелился на свои цели, волна спам-сообщения на тему коронавируса поразили страну. Во-вторых, за кампанией электронной почты последовал поток сообщений в социальных сетях, в которых утверждалось, что в страну поступила болезнь COVID-19.

Согласно сообщению BuzzFeed News, одно из этих писем стало вирусным и поддержано Волна запугивания в социальных сетях привела к общей панике и жестоким беспорядкам в некоторых частях страны.

Новости BuzzFeed сообщили, что в некоторых украинских городах жители блокировали больницы, опасаясь, что их дети могут заразиться эвакуированными коронавирусом эвакуированными из истерзанного войной восточного региона Украины.

В этой общей панике, несколько вредоносных писем имели гораздо больше шансов пройти незамеченными и достичь своих целей, большинство из которых, скорее всего, были заинтересованы в разворачивающихся текущих событиях. в стране.

Северная Корея

Следующей страной, которая использовала COVID-19 для приманки для подводной охоты, была Северная Корея в конце февраля, хотя и в кампании, которая проводилась в будущем. Она почти такая же изощренная, как та, что поразила Украину.

Согласно сообщению, распространенному южнокорейской фирмой по кибербезопасности IssueMakersLab, группа северокорейских хакеров также скрыла вредоносное ПО внутри документов, подробно описывающих реакцию Южной Кореи на COVID- 19 Эпидемия.

Документы, которые, как считается, были отправлены южнокорейским официальным лицам, были заминированы с помощью BabyShark, вредоносного штамма, ранее использовавшегося северокорейской хакерской группой, известной как Kimsuky.

Китай

Но большинство вредоносных кампаний с использованием тем коронавируса было отправлено из Китая, причем все они были разосланы за последние две недели, так же, как Китай вышел из своего собственного кризиса COVID-19.

Первое из двух произошло в начале этого месяца. Вьетнамская фирма по кибербезопасности VinCSS обнаружила, что спонсируемая государством хакерская группа из Китая (под кодовым названием Mustang Panda) распространяет электронные письма с вложенным файлом RAR, предназначенным для передачи сообщения о вспышке коронавируса от премьер-министра Вьетнама.

Атака, также подтверждено CrowdStrike, установив базовый троян бэкдора на компьютеры пользователей, которые скачали и распаковали файл.

Не знаю, что такое IRGC, но MUSTANG PANDA находится на молотке COVID-19: https: //t.co/Uxjasy0knz

Правило № 7 в целевой книге вторжений: пандемии сделать замечательный материал приманки

— Мэтт Даль (@ voodoodahl1) 6 марта 2020 г.

Вторая атака была подробно описана сегодня другой фирмой по кибербезопасности. Компания заявила, что отслеживала другую китайскую группу под названием Vicious Panda, которая нацеливалась на правительственные организации Монголии с документами, в которых утверждается, что они содержат информацию о распространенности новых коронавирусных инфекций.

Эти атаки со стороны групп кибершпионажа однако, не единственные, кто питается глобальной паникой COVID-19.

Регулярные киберпреступные банды также используют ту же приманку, что и профессиональные кибершпионы, согласно отчету ZDNet, опубликованному на прошлой неделе, ссылаясь на результаты исследований Fortinet, Sophos, Proofpoint и др.