Создаем SOHO-сервер на базе Zentyal. Часть 1

Создаем SOHO-сервер на базе Zentyal. Часть 3

Содержание статьи

⇡#Подключение второго HDD

Как уже говорилось в первой части, на ещё одном жёстком диске (например, съёмном) мы будем хранить общие файлы, а заодно сливать туда резервные копии системы. Диск лучше заранее отформатировать в нужную ФС. Для примера пусть это будет NTFS — в случае чего диск можно подсоединить к Windows-машине и скопировать нужные данные. После подключения HDD к серверу (не важно, по SATA/IDE/USB или как-то ещё) нам надо узнать его идентификатор. Запускаем User Console с рабочего стола и выполняем команду:

sudo blkid -c /dev/null

Нам будет выведен список блочных устройств. В этом списке надо найти UUID нашего жёсткого диска. Сориентироваться можно по метке тома (Label). Затем создаём точку монтирования, откуда, собственно, и будет доступ к нашему диску. Условимся, что она будет совпадать с меткой тома (но вы можете задать имя на ваш выбор):

sudo mkdir /media/имя_тома

Теперь надо прописать всего лишь одну строчку в fstab…

sudo nano /etc/fstab

… вида:

UUID=идентификатор_диска /media/имя_тома ntfs-3g defaults 0 0

Вместо пробелов в этой строке используем табуляцию (Tab) и в конце переводим каретку (жмём Enter). Затем сохраняем файл (F2, Y, Enter) и выходим (Ctrl+X). Всё, теперь при каждой загрузке жёсткий диск будет автоматически смонтирован.

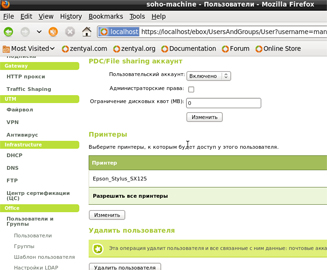

⇡#Настройка домена и файлообмена

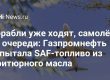

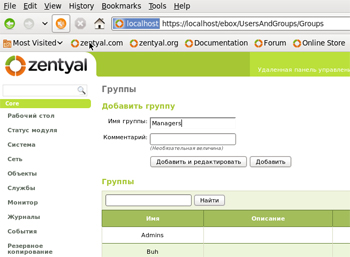

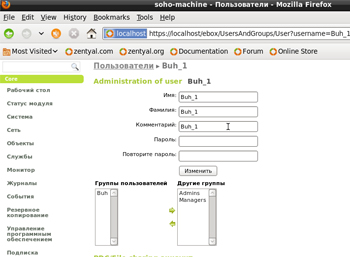

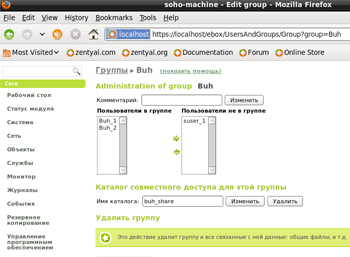

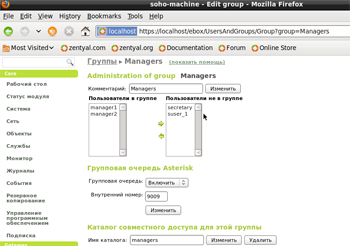

Zentyal способен также выступать в роли LDAP-сервера, в том числе в связке с Windows AD. В первую очередь надо создать группы пользователей, например в соответствии с отделами или территориальным размещением. Для каждой группы можно сразу же задать имя общей папки, куда будут иметь доступ все пользователи данной группы. Затем добавляем новых пользователей и раскидываем их по группам, попутно задавая максимальный объём данных на диске, который может забить своими файлами каждый пользователь. Обязательно надо создать как минимум один аккаунт с правами администратора.

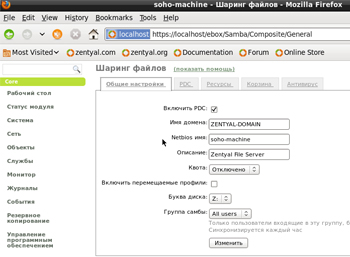

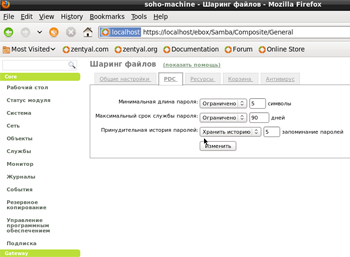

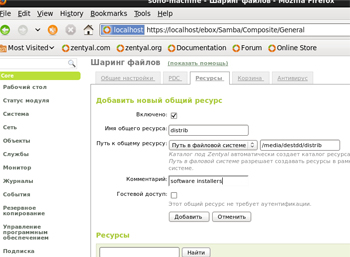

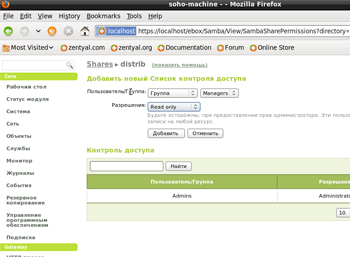

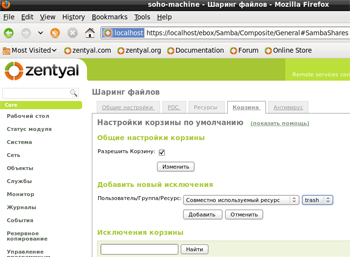

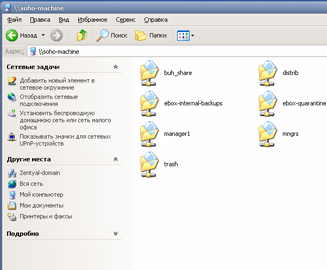

Переходим в раздел «Шаринг файлов» и задаём основные настройки SAMBA. Включаем наш маленький домен, указываем его имя и остальные настройки. Если вы решите включить перемещаемые профили пользователей, то дисковые квоты, возможно, лучше будет отключить. На вкладке PDC меняем параметры, касающиеся пользовательских паролей, согласно вашей параноидальности. Затем добавляем общие папки (ресурсы). В нашем примере все данные будут храниться на втором жёстком диске. У каждого ресурса необходимо прописать права доступа для групп и пользователей. Опционально можно включить корзину для сетевых ресурсов, и тогда удалённые файлы будут помещаться в неё, а не удаляться навсегда. Каталоги, которым не требуется такая опция, добавляются в исключения. Наконец, последняя опция — антивирусное сканирование общих папок. Здесь также можно исключить отдельные каталоги. Учтите, что использование антивируса не гарантирует отсутствия вирусов и прочей дряни. Впрочем, с наиболее распространёнными зловредами он справляется.

Не забывайте создавать на жёстком диске папки, которые привязаны к сетевым ресурсам.

mkdir /media/метка_тома/имя_папки

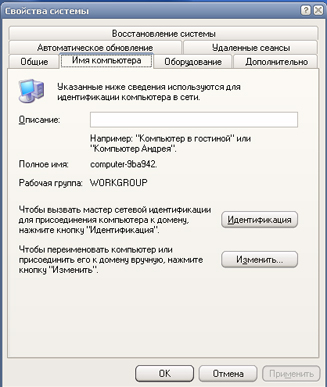

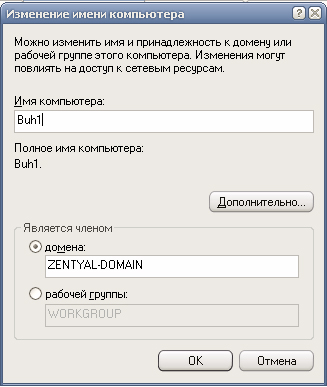

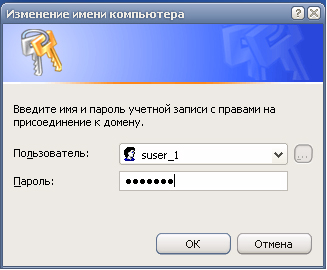

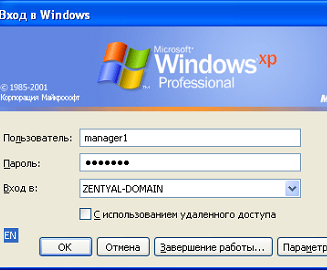

Добавим в наш домен машину под управлением Windows XP Professinal. Для этого кликаем правой кнопкой по значку «Мой компьютер», выбираем «Свойства» → «Имя компьютера» → «Изменить» → «Является членом домена» и в поле вводим имя нашего домена, а затем нажимаем ОК. В приглашении вводим логин и пароль аккаунта, который имеет права администратора в домене. Остаётся только перезагрузиться, а при входе в систему выбрать наш домен и указать логин-пароль пользователя — не локального, а какого-нибудь из тех, что мы завели в Zentyal.

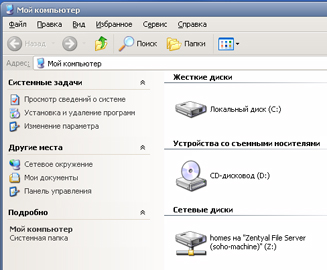

При первом входе придётся немного подождать, пока будет создан пользовательский профиль на локальной машине. Всё, теперь можно пользоваться ресурсами сети. Личная папка пользователя уже подключена как сетевой диск, а остальные ресурсы на сервере доступны по адресу \netbios_имя_сервера.

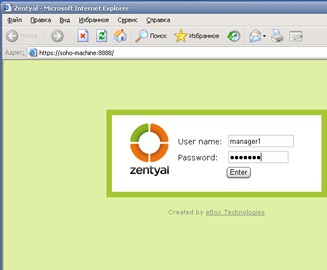

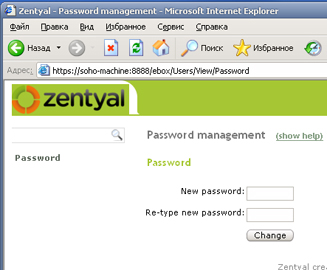

Для входа в так называемый «Уголок пользователя» надо открыть в веб-браузере страничку https://имя_сервера:8888/. В нём можно поменять текущий пароль, но не более того. Кстати, для работы с веб-интерфейсом Zentyal лучше всего использовать Mozilla Firefox или Google Chrome. В том же IE он отображается кривовато.

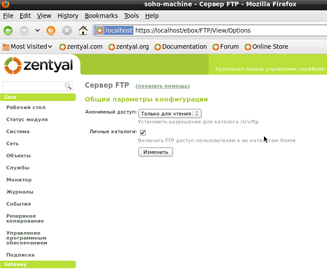

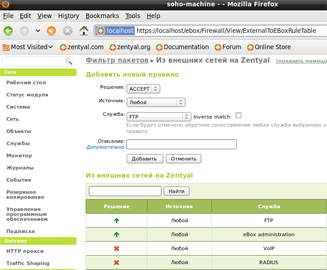

FTP-сервер мы будем использовать для доступа к файлам на сервере из внешней сети. Устанавливаем компонент FTP, включаем модуль и в настройках сервера разрешаем анонимный доступ к чтению файлов. Можно также включить доступ к личным каталогам пользователей. В этом случае авторизоваться при входе по FTP надо с логином-паролем пользователя домена. Также придётся открыть в файрволле доступ к серверу из внешних сетей.

Корневая папка сервера находится в директории /srv/ftp — именно туда надо закидывать файлы и папки, которые вы хотите расшарить. Увы, из-за использования vsftpd, в корне нельзя создавать ссылки на другие папки, находящиеся, к примеру, на втором жёстком диске. Однако это ограничение можно обойти. Создадим папки pub в корне FTP и на втором HDD…

sudo mkdir /srv/ftp/pub

mkdir /media/метка_тома/pub

… а затем просто подмонтируем одну к другой.

sudo mount —bind /media/метка_тома/pub /srv/ftp/pub

Чтобы монтирование происходило автоматически, можно добавить последнюю команду в /etc/rc.local или же дописать следующую строчку в /etc/fstab:

/media/метка_тома/pub /srv/ftp/pub bind defaults,bind 0 0

Те, кого не устраивает vsftpd, могут настроить связку proftd+ldap.

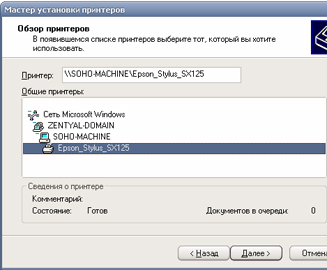

⇡#Настройка сетевого принтера

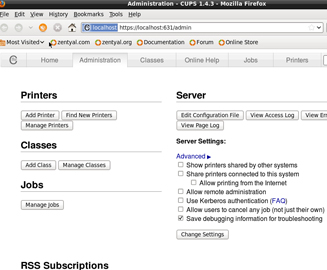

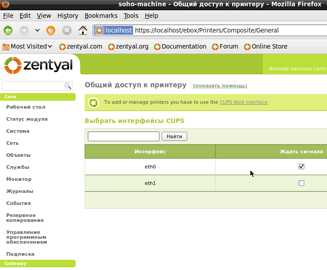

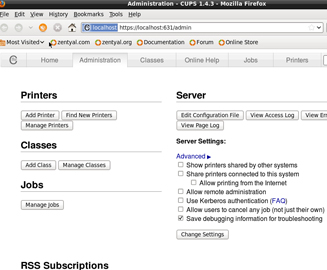

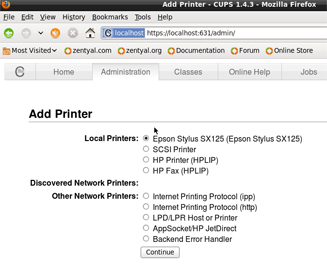

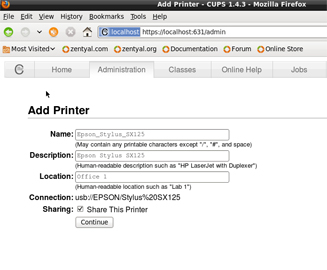

В разделе «Общий доступ к принтеру» надо отметить галочкой сетевой интерфейс, который обслуживает локальную сеть. Там же есть ссылка на веб-интерфейс CUPS, по которой надо перейти. Логин и пароль используем те же, что и для администрирования Zentyal. Нажимаем кнопку Add Printer и выбираем принтер, который подключен к серверу (он должен автоматически определиться), или же вручную указываем нужный тип принтера. Жмём Continue. В поле Location указываем место, где физически расположен принтер, и ставим галочку Share this printer. Снова нажимаем Continue.

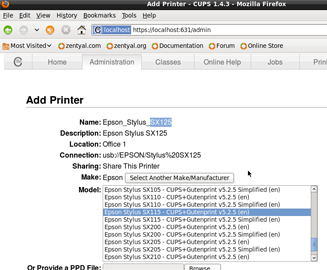

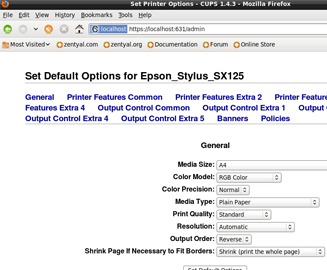

В списке выбираем драйвер нашего принтера, нажимаем Add printer, и в самом конце нам предложат изменить некоторые параметры печати по умолчанию. Учтите, что далеко не для всех устройств есть готовые драйвера под Linux, однако многие из них подходят сразу для нескольких моделей. Если вы всё равно не нашли подходящего драйвера или PPD-файла под ваш принтер, то попробуйте выполнить две команды в консоли, которые приведены ниже, и заново добавить принтер. Если и это не помогло, то придётся ждать появления нужного драйвера. Обычно такая ситуация возникает с самыми свежими моделями принтеров.

sudo apt-get install cups-driver-gutenprint

sudo service cups restart

Осталось только разрешить использование принтеров группам и/или отдельным пользователям. Для подключения сетевого принтера на клиентских машинах достаточно зайти на них с аккаунтом администратора домена и добавить с помощью стандартного мастера принтер, который подключен к нашему серверу. После этого станет доступной печать по сети и из-под обычного пользователя.

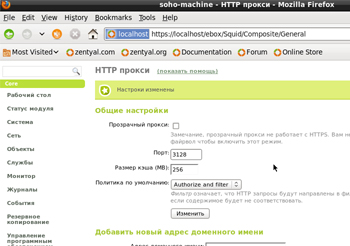

⇡#Настройка прокси

С помощью прокси мы сможем ограничивать пользователей по объёму скачиваемых файлов, фильтровать контент, немного сэкономить трафик и ускорить загрузку страниц. Прозрачный прокси в нашем случае лучше не использовать. Во-первых, для HTTPS он не работает. Во-вторых, мы не сможем нормально использовать групповые политики. Размер кеша зависит от числа пользователей и их активности. Здесь придётся немного поэкспериментировать. Если размер кеша окажется слишком маленьким, то данные будут чаще загружаться из Сети, а не с локального сервера. Если же он окажется слишком большим, то это тоже может замедлить загрузку. Политика по умолчанию определяет действие прокси-сервера в случае запроса к нему: обработать его, отфильтровать или проигнорировать и требовать ли при этом авторизацию с помощью логина и пароля. Мы рассмотрим вариант с авторизацией пользователей и фильтрацией контента. В список сайтов-исключений, которые не будут кешироваться, модно добавить адреса ресурсов с, например, динамично обновляющимся контентом. Естественно, в настройках браузера и прочих программ, требующих доступа в Интернет, надо указать настройки прокси-сервера. Либо, в случае Windows, прописать параметры прокси в IE для того, чтобы весь трафик шёл через него.

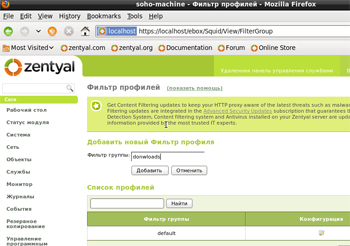

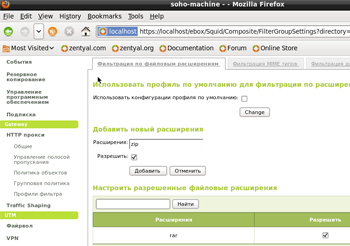

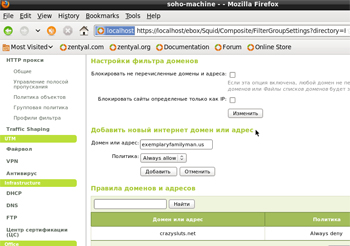

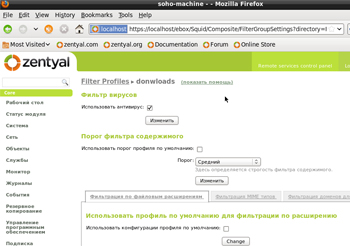

Фильтрация контента основывается на так называемых профилях. По умолчанию уже есть один профиль default, в который внесены всевозможные правила. Можно создать собственный профиль на базе того, который выставлен по умолчанию или собственноручно добавить в нужные места свои правила. Первый вариант фильтрации — по расширению файла. Вы добавляете нужные расширения и разрешаете или запрещаете загрузку соответствующих файлов. Аналогичным образом добавляются правила на базе MIME-типов. В фильтр по имени домена можно составить список адресов, которые будут разрешены/запрещены для посещения, или загрузить уже готовые списки в текстовом формате. Наконец, для каждого профиля можно включить антивирусное сканирование на лету и выставить уровень строгости фильтрации.

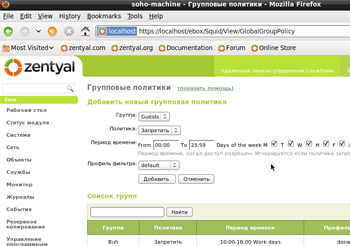

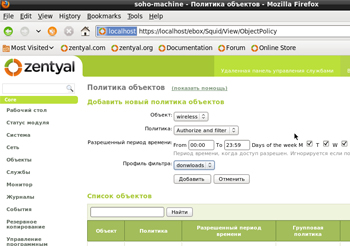

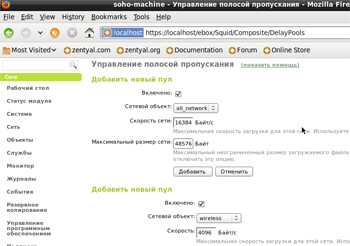

В дальнейшем созданные фильтры используются в групповых политиках и политиках объектов. И с теми, и с другими разобраться очень просто — указываем время, выбираем политику и, если надо, профиль фильтра. Обратите внимание, что для каждого объекта или группы можно задать только одно правило. Наконец, последняя возможность HTTP-прокси в Zentyal — ограничение скорости канала для сетевых объектов. Есть два пула ограничений — первого и второго класса, причём первый имеет более высокий приоритет. В первом пуле задаётся лимит по объёму скачиваемого файла, после превышения которого скорость будет урезана до указанной. Второй пул похож на первый, но в нём также указываются лимиты на скорость и объём для каждого клиента. При этом общий объём скачанных файлов суммируется и после превышения порога скорость опять урезается.

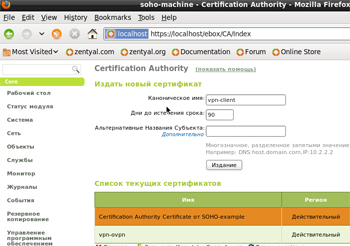

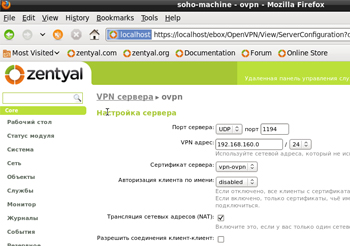

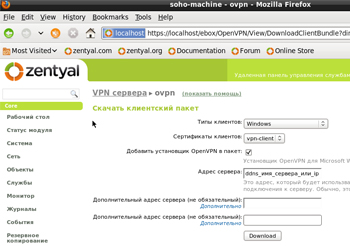

⇡#Настройка OpenVPN

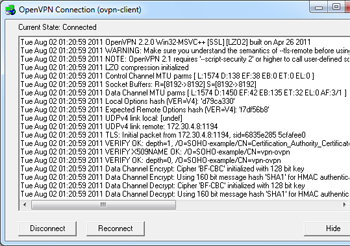

С помощью VPN-соединения мы сможем подключаться к серверу Zentyal извне и работать с ресурсами нашей локальной сети. Для начала нам надо сгенерировать минимум два сертификата — один для сервера, второй для клиента. Затем добавляем VPN-сервер в разделе VPN → «Сервера». На скриншоте ниже приведена типичная конфигурация сервера. Следите за тем, чтобы адресация в VPN-сети не совпадала с адресацией локальной сети или других интерфейсов. После этого переходим к загрузке клиентского пакета под нужную платформу, где надо указать внешний адрес сервера. В скачанном архиве находятся ключи и файл настроек, которые, в случае Windows-клиента, надо скопировать в каталог C:Program FilesOpenVPNconfig. Для подключения запускаем OpenVPN GUI, кликаем правой кнопкой по появившемуся в трее значку, выбираем наше соединение и кликаем по Connect.

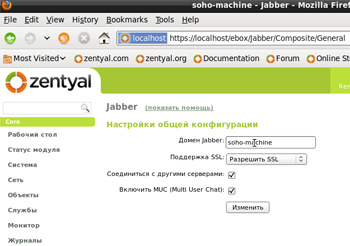

⇡#Настройка Jabber

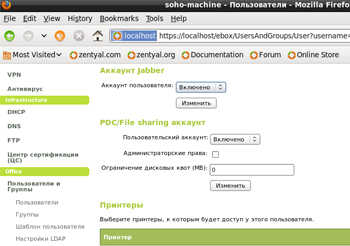

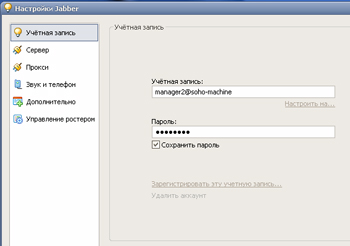

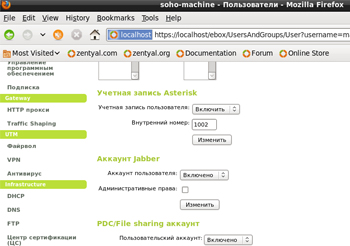

Jabber (XMPP) — это одна из разновидностей протоколов для обмена мгновенными сообщениями. Его можно использовать, например, для быстрого общения между сотрудниками в офисе. Настраивается Jabber-сервер элементарно. Выставляем настройки в соответствии с приведёнными на скриншоте ниже и включаем Jabber-аккаунт в настройках пользователей. На компьютеры устанавливаем Jabber-клиенты и настраиваем их. Например, в популярной программе QIP Infium это делается так. Идём в «Настройки» → «Учётные записи» → «Добавить учётную запись» → «XMPP (Jabber)». Используем логин вида имя_пользователя@имя_домена, а в качестве пароля тот, что используется для входа в домен. В ростер (контакт-лист) добавляем логины коллег в том же формате, что и наш логин.

⇡#Настройка VoIP

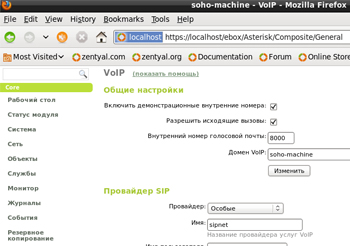

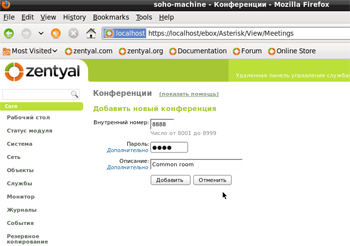

Для использования функции VoIP необходимо иметь аккаунт у какого-нибудь SIP-провайдера. В случае офиса желательно ещё и с нормальным городским номером. Недавно мы рассматривали возможность сэкономить на телефонных разговорах, так что можно воспользоваться уже настроенным аккаунтом на pbxes.org. Вообще рекомендуется хотя бы бегло пролистать указанную статью — в ней упрощённо описаны некоторые базовые понятия IP-телефонии. Итак, настраиваем подключение к SIP-провайдеру. Если ваш сервера находится за NAT, то надо указать либо внешний статический IP-адрес (если таковой выдан интернет-провайдером), либо хотя бы DDNS-имя. В противном случае у вас не будут работать входящие звонки. Демонстрационные номера — это 400, 500 и 600. Их можно использовать для проверки работоспособности клиентов. Внизу страницы есть ещё одна опция — локальные сети. Сюда можно добавить IP-адреса или подсети, с которых разрешено подключаться к VoIP-серверу. Например, подсеть для OpenVPN-клиентов. Текущую внутреннюю локальную сеть добавлять не надо. Если вы включили поддержку конференций на этапе установки модуля VoIP, то в соответствующем разделе вы можете их добавить и задать пароль (в цифровом виде, конечно). Конференции — это своего рода многопользовательский голосовой чат.

Расширения (экстеншены, или внутренние номера, если хотите) присваиваются пользователям и группам. Для подключения к серверу в SIP-клиенте в качестве логина указывается либо доменное им пользователя, либо номер его расширения, а пароль совпадает с паролем для входа в домен. Если позвонить на расширение, которое присвоено группе пользователей, то у всех них будет отображаться входящий вызов, пока кто-нибудь не снимет трубку. В общих настройках VoIP можно указать расширение, на которое по умолчанию будут переадресовываться все входящие звонки, например экстеншен секретаря или группы сотрудников поддержки. Если внутренний номер оказывается занятым, то звонящему предлагается оставить голосовое сообщение. Прослушать его можно, набрав номер голосовой почты и введя в качестве логина и пароля номер расширения. Пароль для голосовой почты можно поменять в уголке пользователя (см. первую часть статьи). С помощью голосового меню в почте можно, в том числе, настроить её параметры. Для перевода звонка на другой экстеншен достаточно набрать # и внутренний номер, куда звонок будет перекинут. Для удержания звонка надо набрать #700, а потом с того же телефона или любого другого еще раз — #700. Для исходящих звонков перед номером надо добавлять 0. Впрочем, с внешними вызовами Zentyal работает не очень корректно, так что при большом желании есть смысл перенастроить Asterisk с использованием FreePBX, например. Да и вообще, раз уж Zentyal построен на свободных компонентах, то никто не мешает вмешиваться в их работу, пусть и с потерей определённого уровня удобства в конфигурировании всего этого серверного хозяйства.

На этом мы завершаем ту часть материала, которая посвящена возможностям Zentyal, наиболее подходящим для офисного использования. Остались нерассмотренными несколько модулей, которые описывать особого смысла нет. Почту и корпоративный сайт лучше держать у какого-нибудь хостинг-провайдера, IDS и Groupware в маленькой компании не очень-то и нужны, а про настройку RADIUS рассказывать совершенно нечего. В дальнейшем мы рассмотрим некоторые другие возможности сервера, которые могут вам пригодиться и которые непосредственно к Zentyal уже мало относятся.

Продолжение следует…

Если вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

материал сайта 3dnews.ru