Сотни предприятий по всему миру, включая одну из крупнейших сетей продуктовых магазинов Швеции, столкнулись в субботу с потенциальными уязвимостями кибербезопасности после того, как поставщик программного обеспечения Касея, которая предоставляет услуги более чем 40 000 организаций, заявила, что стала жертвой «изощренной кибератаки».

Исследователи безопасности заявили, что атака могла быть осуществлена REvil, российской киберпреступной группой, которую ФБР сказал, что стоит за взломом крупнейшего в мире мясоперерабатывающего предприятия JBS в мае.

В Швеции продуктовый ритейлер Coop был вынужден закрыть не менее 800 магазинов в субботу, по словам Себастьяна Эльфорса, исследователя кибербезопасности. для охранного предприятия Юбико. За пределами магазинов Coop покупатели отворачивались от вывесок: «Мы пострадали от серьезного нарушения работы ИТ, и наши системы не работают».

Эльфорс сказал, что шведская железная дорога и крупная сеть аптек также пострадали от атаки Kaseya. «Это просто ужасно», — сказал он.

На вопрос о кибератаке после того, как он приземлился в Мичигане в субботу во время поездки, чтобы отпраздновать отступление Covid-19 в США В Штатах президент Байден сказал, что он задержался с выходом из самолета, потому что его проинформировали о нападении. Он сказал, что направил на расследование «все ресурсы федерального правительства». «Первоначально думали, что это было не российское правительство, но мы еще не уверены», — сказал он.

Mr. Бомонт сказал, что эта атака ознаменовала серьезную эскалацию тактики банд вымогателей. В предыдущих атаках было известно, что REvil взламывал комбинацию фишинга, украденных паролей или отсутствия многофакторной аутентификации.

Голландские исследователи заявили, что они сообщили об уязвимости Kaseya, но компания все еще работала над

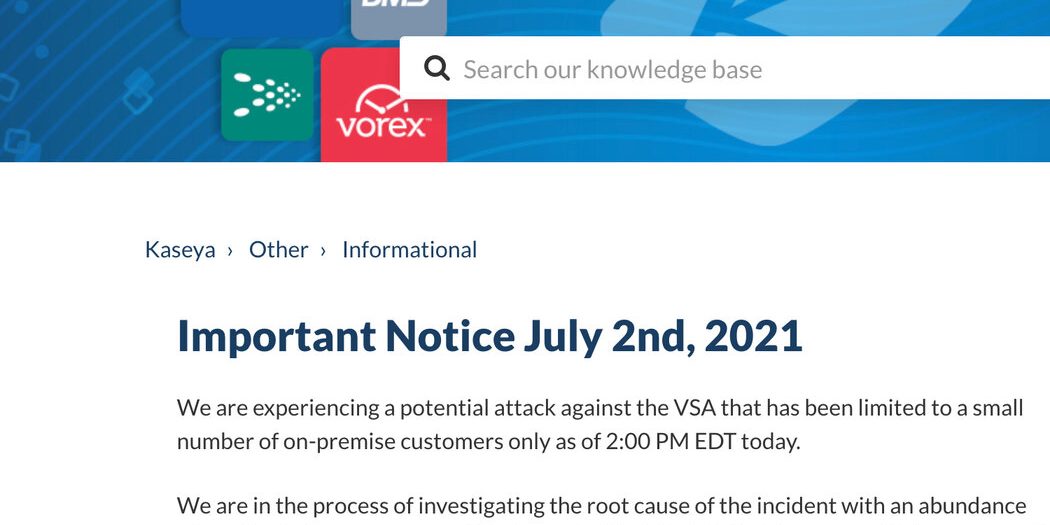

Атака стала достоянием общественности в пятницу, когда Касея заявила, что расследует возможность того, что она стала жертвой кибератака. Компания призвала клиентов, использующих ее платформу управления системами, называемую VSA, немедленно выключить свои серверы, чтобы избежать возможности взлома злоумышленниками.

«Мы подвергаются потенциальной атаке на VSA, которая была ограничена только небольшим числом локальных клиентов », — написал Kaseya на своем веб-сайте, имея в виду организации, которые хранят свое программное обеспечение на своих собственных сайтах, а не размещают его вместе с облачный провайдер. «Мы находимся в процессе расследования первопричины инцидента с максимальной бдительностью».

Фред Воккола, исполнительный директор Kaseya, заявил в субботу, что атака затронула менее 40 клиентов. , но среди этих клиентов есть так называемые поставщики управляемых услуг, каждый из которых может предоставить инструменты безопасности и технические инструменты для десятков или даже сотен компаний.

Это увеличило серьезность атаки, сказал Джон Хаммонд, исследователь из отдела кибербезопасности. компания Huntress Labs.

«Эта атака выделяется на фоне остальных — это эффект просачивания вниз от поставщика управляемых услуг к малому бизнесу», — сказал г-н Хаммонд. «Kaseya занимается крупными предприятиями вплоть до малых предприятий по всему миру, поэтому в конечном итоге у него есть потенциал для распространения на бизнес любого размера и масштаба».

У некоторых из пострадавших компаний просили выкуп в размере 5 миллионов долларов, — сказал мистер Хаммонд. По его словам, тысячи компаний оказались в опасности.

Агентство по кибербезопасности и безопасности инфраструктуры США описало инцидент в заявлении на своем веб-сайте в пятницу как «атаку с использованием программ-вымогателей в цепочке поставок». Он призвал клиентов Kaseya закрыть свои серверы и заявил, что проводит расследование.

Хакеры осуществили ряд известных кибератак против американских компаний за последние месяцы, в том числе JBS и Colonial Pipeline, которые перевозят топливо вдоль восточного побережья. . Обе атаки были атаками программ-вымогателей, в которых хакеры пытаются выключить системы до тех пор, пока не будет выплачен выкуп. Компания Electronic Arts, производящая видеоигры, также недавно была взломана, но ее данные не использовались для выкупа.

Николь Перлрот и Дэвид Э. Сэнджер представили отчеты.

]