Джек М. Жермен

29 июля 2020 10:10 утра PT

Если вы Windows или пользователь Linux, приготовьтесь к длительной осаде кошмаров об уязвимостях. Исправление будет долгим и коварным и может привести к поломке компьютеров.

Исследователи Eclypsium в среду опубликовали подробности набора недавно обнаруженных уязвимостей, названных «BootHole», которые открывают для атак миллиарды устройств Windows и Linux.

Это серьезная уязвимость с рейтингом Common Vulnerability Scoring System (CVSS), равным 8,2. Самый высокий присвоенный рейтинг по этой шкале серьезности — 10.

Уязвимость BootHole в загрузчике GRUB2 открывает устройства Windows и Linux, использующие Secure Boot для атаки. Исследователи предупреждают, что для уменьшения поверхности атаки все операционные системы, использующие GRUB2 с Secure Boot, должны выпускать новые установщики и загрузчики.

Злоумышленники, использующие эту уязвимость, могут получить практически полный контроль над скомпрометированным устройством. По данным отчета, это касается большинства ноутбуков, настольных компьютеров, серверов и рабочих станций, а также сетевых устройств и другого специального оборудования, используемого в промышленности, здравоохранении, финансах и других отраслях.

Исследователи предупредили, что для смягчения этой уязвимости потребуется подписать и развернуть конкретную уязвимую программу. Они также посоветовали отозвать уязвимые программы, чтобы противники не использовали более старые уязвимые версии для атаки.

Заткнуть дыру в уязвимости, вероятно, долгий процесс. Исследователи отметили, что ИТ-отделам организаций потребуется значительное время для завершения установки исправлений.

Eclypsium координировала ответственное раскрытие этой уязвимости с широким кругом отраслевых организаций, включая поставщиков ОС, производителей компьютеров и группу реагирования на компьютерные инциденты (CERT). Некоторые из этих организаций перечислены в отчете и были частью скоординированного раскрытия в среду.

«Это, вероятно, самая распространенная и серьезная уязвимость, которую мы обнаружили в Eclypsium. Многие из проблем, которые мы обнаружили в прошлом, были специфичны для конкретного поставщика или модели, тогда как эта проблема широко распространена. Эта уязвимость в Secure Boot затрагивает конфигурация по умолчанию большинства систем, развернутых в последнее десятилетие, сообщил TechNewsWorld Джесси Майкл, главный исследователь Eclypsium.

Эта уязвимость была назначена CVE-2020-10713 GRUB2.

Содержание статьи

Поиск и исправление дыр в сапоге

Исследователи Eclypsium случайно наткнулись на след уязвимости BootHole, в то же время проводя некоторые упреждающие исследования, согласно Майклу.

«Мы исследовали любые слабые звенья в целом безопасности загрузочная инфраструктура. Поскольку ранее мы видели аналогичную проблему с Secure Boot и загрузчиком Kaspersky, мы подумали, что нам следует глубже взглянуть на эту область. Мы сделали некоторые размышления о GRUB2, который широко используется в большинстве дистрибутивов Linux, и обнаружили, что уязвимость оказалась намного больше, чем мы ожидали », — сказал он.

Fuzzing, или fuzz-тестирование, является автоматизированным методика тестирования программного обеспечения для поиска взломанных программных ошибок. Тестеры случайным образом предоставляют различные варианты данных в целевую программу, пока одна из этих комбинаций не обнаружит уязвимость.

Исследователи до сих пор не видели плохих парней, использующих эту конкретную уязвимость в дикой природе, Он отметил, что субъекты угроз используют вредоносные загрузчики Unified Extensible Firmware Interface (UEFI).

«Этот тип атаки использовался вредоносными программами, включая дворники и вымогателей, в течение долгого времени, и Secure Boot был предназначен для защиты от этой техники. Уязвимость BootHole делает большинство устройств уязвимыми даже при включенной безопасной загрузке. Предыдущие участники угроз использовали фальсификацию вредоносных программ на старые загрузчики ОС, включая APT41 Rockboot, LockBit, FIN1 Nemesis, MBR-ONI, Petya / NotPetya и Rovnix », — отметил Майкл.

Что BootHole делает

Злоумышленники может использовать загрузчик GRUB2, который используется большинством систем Linux и компьютеров Windows для выполнения произвольного кода во время процесса загрузки. Это может происходить даже при включенной безопасной загрузке. Злоумышленники, использующие эту уязвимость, могут установить постоянные и скрытые загрузочные комплекты или вредоносные загрузчики, которые могут дать им почти полный контроль над устройством-жертвой, согласно отчету Eclypsium.

Что делает эту уязвимость BootHole еще более угрожающей, так это ее способность влиять на системы, использующие Secure Boot, даже если они не используют GRUB2. Почти все подписанные версии GRUB2 уязвимы. Это означает, что затронуты почти все дистрибутивы Linux. Кроме того, GRUB2 поддерживает другие операционные системы, ядра и hypervi. sors, например Xen.

Эта проблема также распространяется на любое устройство Windows, которое использует безопасную загрузку со стандартным сторонним центром сертификации UEFI Microsoft. Таким образом, BootHole затрагивает большинство ноутбуков, настольных компьютеров, серверов и рабочих станций. Уязвимость также угрожает сетевым устройствам и другому специальному оборудованию, используемому в промышленности, здравоохранении, финансах и других отраслях. Эта уязвимость делает эти устройства восприимчивыми к злоумышленникам, таким как субъекты угроз, недавно обнаруженные с помощью вредоносных загрузчиков UEFI, отмечают исследователи из Eclypsium.

Если процесс безопасной загрузки скомпрометирован, злоумышленники могут контролировать загрузку операционной системы и подорвать все элементы управления верхнего уровня безопасности. Недавние исследования выявили вымогателей в дикой природе, использующих вредоносные загрузчики EFI как способ получить контроль над машинами во время загрузки. Ранее участники угрозы использовали вредоносное ПО, вмешиваясь в устаревшие загрузчики ОС, включая APT41 Rockboot, LockBit, FIN1 Nemesis, MBR-ONI, Petya / NotPetya и Rovnix, отмечается в отчете.

Circular Firing Squad

Злоумышленники также могут использовать уязвимый загрузчик системы, добавили авторы отчетов. Например, если BootHole находит допустимый загрузчик с уязвимостью, он может заменить часть вредоносного ПО в существующем загрузчике устройства на уязвимую версию.

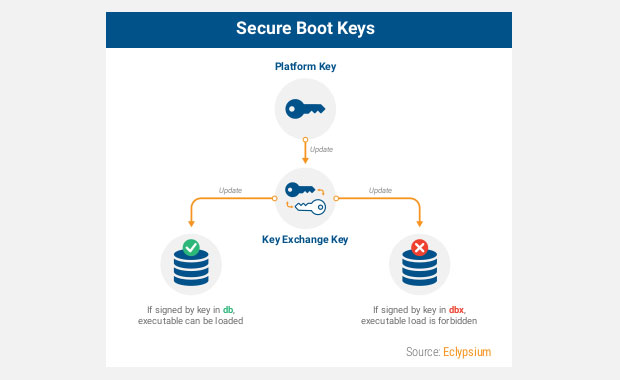

Secure Boot разрешает загрузчик и дает вредоносному ПО полный контроль над системой и самой операционной системой. Смягчение этого требует очень активного управления базой данных dbx, используемой для выявления вредоносного или уязвимого кода.

Процесс безопасной загрузки имеет потенциальные проблемы со многими фрагментами кода. Согласно отчету Eclypsium BootHole, уязвимость в любом из них представляет собой единственную точку отказа, которая может позволить злоумышленнику обойти безопасную загрузку.

Кроме того, попытка исправить уязвимости, которые ищет BootHole, может быть смертельно опасной для аппаратного и программного обеспечения. Обновления и исправления процесса безопасной загрузки могут быть особенно сложными. Сложность создает дополнительный риск случайного поломки машины.

Процесс загрузки по своей природе включает в себя различные проигрыватели и компоненты, включая производителей устройств, поставщиков операционных систем и администраторов. Фундаментальный характер процесса загрузки делает любые проблемы на этом пути высоким риском того, что устройство станет непригодным для использования. В результате обновления для Secure Boot обычно выполняются медленно и требуют обширного отраслевого тестирования.

Buffer Contributor

Уязвимость BootHole — это переполнение буфера, возникающее в GRUB2 при анализе файла конфигурации grub, согласно исследователям Eclypsium. Файл конфигурации GRUB2 (grub.cfg) — это просто текстовый файл. Обычно он не подписан, как другие файлы и исполняемый код.

Эта уязвимость позволяет выполнять произвольный код в GRUB2 и, в конечном итоге, контролировать загрузку операционной системы. В результате злоумышленник может изменить содержимое файла конфигурации GRUB2, чтобы обеспечить выполнение кода атаки до загрузки операционной системы. Таким образом, злоумышленники получают постоянство на устройстве, согласно отчету.

Чтобы осуществить такое вторжение, злоумышленнику потребуются повышенные привилегии. Но это дало бы атакующему мощную дополнительную эскалацию привилегий и постоянства на устройстве. Это может произойти с включенной безопасной загрузкой или без нее и надлежащим образом выполнять проверку подписи на всех загруженных исполняемых файлах.

Противодействие митигации

Eclypsium предупредил, что для подключения BootHole потребуется выпуск новых установщиков и загрузчиков для всех версий Linux и, возможно, Windows. Поставщики должны будут выпустить новые версии своих загрузочных шайб, подписанных сторонним центром сертификации UEFI Microsoft.

Пока все затронутые версии не будут добавлены в список отзыва dbx, злоумышленник сможет использовать уязвимую версию shim и GRUB2 для атаки на систему. Это означает, что каждое устройство, которое доверяет стороннему CA UEFI CA, будет уязвимо в течение этого периода времени.

Форум Unified Extensible Firmware Interface (UEFI) изначально разрабатывал Secure Boot как способ защиты процесса загрузки от атак такого типа.

Этот файл конфигурации является внешним файлом, обычно расположенным в системном разделе EFI, и поэтому может быть изменен злоумышленником с правами администратора без изменения целостности исполняемых файлов подписанного поставщика и загрузчика GRUB2.

Переполнение буфера позволяет злоумышленнику получить выполнение произвольного кода в среде выполнения UEFI, которая может быть использована для запуска вредоносных программ, изменения процесса загрузки, непосредственного исправления ядра ОС или выполнения любого количества других вредоносных действий.

Эта уязвимость не зависит от архитектуры. Он находится в общем пути кода и также был подтвержден с помощью подписанной версии ARM64 GRUB2.

Команда безопасности Canonical обнаружила дополнительные уязвимости, связанные с кодом GRUB2, в ответ на отчет Eclypsium, отмечается в отчете Eclypsium. Это будет дополнительно влиять на пути смягчения последствий.

«Все уязвимости, обнаруженные группой безопасности Canonical, были среднего уровня опасности. Были также десятки других уязвимостей, выявленных другими организациями, которым еще не назначены отдельные CVE, — сказал Майкл.

Что необходимо для Исправление

Полное смягчение потребует скоординированных усилий затронутых проектов с открытым исходным кодом, Microsoft и владельцев уязвимых систем, среди прочего. Список задач по исправлению BootHole, согласно отчету, будет включать:

- Обновления GRUB2 для устранения уязвимости.

- Дистрибутивам Linux и другим поставщикам, использующим GRUB2, потребуется обновить свои установщики, загрузчики и шайбы.

- Новые шайбы потребуются должен быть подписан сторонним CA UEFI Microsoft.

- Администраторам уязвимых устройств потребуется обновить установленные версии операционных систем на местах, а также образы установщика, включая d носитель восстановления isaster.

- В конце концов список отзыва UEFI (dbx) необходимо обновить в микропрограмме каждой уязвимой системы, чтобы предотвратить запуск этого уязвимого кода во время загрузки.

Подробнее Bugaboos Возможен

Полное развертывание этого процесса отзыва на предприятиях, вероятно, будет очень медленным, предположили исследователи. Обновления, связанные с UEFI, делали устройства непригодными для использования. Поэтому поставщики должны быть очень осторожны, чтобы не допустить превращения исправления в компьютеры.

Например, если обновляется список отзыва (dbx), система не будет загружаться. Таким образом, поставщики должны будут со временем применять обновления списка отзыва, чтобы не допустить взлома систем, которые еще не обновлены.

Кроме того, существуют случаи, когда обновление базы данных может быть затруднено. К граничным условиям относятся компьютеры с двойной загрузкой или с удаленной настройкой.

Другие обстоятельства могут еще больше осложнить ситуацию. Например, процессы аварийного восстановления на предприятии могут столкнуться с проблемами, когда одобренный носитель восстановления больше не загружается в системе, если были применены обновления dbx.

Другая ситуация, когда требуется замена устройства из-за сбоя оборудования. К новым системам той же модели, возможно, уже применены обновления dbx, и произойдет сбой при попытке загрузить ранее установленные операционные системы. Поэтому, прежде чем обновления dbx будут отправлены в системы корпоративного парка, необходимо также обновить и проверить носители для восстановления и установки.

Несколько обходных путей

С учетом страшных предупреждений отчета о загрузке, исправляющих аппаратное обеспечение, существует несколько потенциальных обходных путей, чтобы предотвратить излечение хуже, чем результаты атаки. Майкл ожидает, что будут происходить атаки, которые воспользуются этим, если они этого еще не сделали.

«Если оставить без действия или смягчения, это оставит зияющую дыру во всех затронутых системах», сказал он. «Для лечения могут быть и неожиданные последствия».

Обновления аннулирования не распространены, и это будет крупнейший отзыв, когда-либо сделанный. Ошибки в этой редко используемой части прошивки могут привести к неожиданному поведению систем после обновления. Чтобы избежать подобных проблем, отзыв не произойдет автоматически. «Это заставляет группы безопасности тщательно решать эту проблему с помощью ручного вмешательства», — предупредил Майкл.

Обходные пути могут потребоваться от различных поставщиков, чтобы быть эффективными для их продуктов. По словам Чарльза Кинга, главного аналитика Pund-IT, в прошлом были обнаружены уязвимости в загрузчиках, которые производители успешно исправили.

Например, в марте было обнаружено, что это затронуло телефоны LG, а в июне компания объявила, что выпустила патч для телефонов, выпущенный семь лет назад.

Что хуже: расплавление и призрак или BootHole?

Уязвимости Meltdown и Spectre в 2019 году повлияли на конфиденциальность. Они позволяют злоумышленнику красть секреты.

Эта уязвимость влияет на целостность и доступность, а также конфиденциальность. Таким образом, по словам Майкла, BootHole может нанести гораздо больший урон.

Используя стандартный уровень серьезности CVSS, Meltdown и Spectre были классифицированы как уязвимости средней серьезности, а BootHole — как уязвимость высокой серьезности, сказал он.

В то время как уязвимость BootHole возникает в программном обеспечении (системная прошивка), Meltdown и Spectre использовали аппаратные недостатки, которые были встроены во многие процессоры. Кинг заметил, что основная проблема Meltdown и Spectre заключалась в том, что исправления часто значительно влияют на производительность процессора.

«Кажется маловероятным, что исправления BootHole так же скажутся на производительности системы или устройства», — сказал он TechNewsWorld.

Относительно того, какая уязвимость более опасна, относительно. Наличие уязвимости не означает, что люди найдут способ эффективно ее использовать. По словам Кинга, хотя Meltdown и Spectre привлекли большое внимание, когда они были обнаружены несколько лет назад, он не видел сообщений об успешных подвигах.

Что делать

Большинство пользователей захотят развернуть обновления, которые производители выпускают, начиная с 29 июля, предложил Майкл. В дополнение к автоматическим обновлениям, выпускаемым поставщиками ОС, потребуется ручное действие для отзыва старых, уязвимых версий grub.

«Пока это не будет сделано, системы останутся уязвимыми», — предупредил он.

Группам безопасности предприятия также следует рассмотреть возможность поиска угроз или наблюдения за загрузчиками, присутствующими в операционных системах, предположил Майкл. Это должно показать, какие системы имеют подозрительно выглядящие загрузчики и файлы конфигурации grub.

«Учитывая сложность развертывания этих обновлений на предприятии, такой мониторинг может быть важным обходным решением, позволяющим выиграть время при тестировании и развертывании обновлений», — заключил Майкл.

Отчет об эклипсии доступен здесь. ![]()