Изображение: Fox-IT

Исследователи безопасности говорят, что нашли доказательства того, что связанная с правительством хакерская группа обходила двухфакторную аутентификацию (2FA) в недавней волне атак.

атаки были приписаны группе, которую индустрия кибербезопасности отслеживает как APT20, которая, как полагают, действует по распоряжению правительства Пекина, сообщила голландская фирма по кибербезопасности Fox-IT в отчете, опубликованном на прошлой неделе.

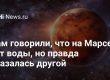

Основными целями группы были государственные структуры и поставщики управляемых услуг (ССП). Правительственные организации и СМП работали в таких областях, как авиация, здравоохранение, финансы, страхование, энергетика и даже в таких сферах, как азартные игры и физические замки.

Содержание статьи

Недавняя деятельность APT20

The Fox-IT отчет приходит, чтобы заполнить пробел в истории группы. Взлом APT20 восходит к 2011 году, но исследователи потеряли контроль над деятельностью группы в 2016-2017 годах, когда они изменили свой режим работы.

Отчет Fox-IT документирует, что группа делала в течение последних двух лет. и как они это делают.

По словам исследователей, хакеры использовали веб-серверы в качестве начальной точки входа в системы цели, уделяя особое внимание JBoss, платформе корпоративных приложений, часто встречающейся в крупных корпоративных и государственных сетях.

APT20 использовал уязвимости, чтобы получить доступ к этим серверам, установить веб-оболочки, а затем распространиться в боковом направлении через внутренние системы жертвы.

Находясь внутри, Fox-IT сказала, что группа сбрасывала пароли и искала учетные записи администраторов, чтобы максимально расширить их доступ. Главной задачей было получение учетных данных VPN, чтобы хакеры могли расширить доступ к более защищенным областям инфраструктуры жертвы или использовать учетные записи VPN в качестве более стабильных бэкдоров.

Fox-IT сказал, что, несмотря на то, что это выглядит очень В последние два года была проведена огромная хакерская деятельность: «В целом, актер смог оставаться под радаром».

Они сделали это, объясняют исследователи, используя законные инструменты, которые уже были установлены на взломанных устройствах, а не загружая их собственное вредоносное ПО, которое могло быть обнаружено локальным программным обеспечением безопасности.

APT20 замечен в обход 2FA

Но это не было тем, что выделялось больше всего во всех атаках Голландская охранная фирма провела расследование. Аналитики Fox-IT заявили, что нашли доказательства того, что хакеры подключились к учетным записям VPN, защищенным 2FA.

Как они это сделали, остается неясным; хотя у команды Fox-IT есть своя теория. Они сказали, что APT20 украл программный токен RSA SecurID из взломанной системы, которую затем китайский актер использовал на своих компьютерах для создания действительных одноразовых кодов и обхода 2FA по желанию.

Обычно это было бы невозможно , Чтобы использовать один из этих программных токенов, пользователю необходимо подключить физическое (аппаратное) устройство к своему компьютеру. Устройство и программный токен будут генерировать действительный код 2FA. Если устройство отсутствует, программное обеспечение RSA SecureID выдаст ошибку.

Изображение: Fox-IT

Команда Fox-IT объясняет, как хакеры могли обойти эту проблему:

Программный токен создается для конкретной системы, но, конечно, это Специфическое системное значение может быть легко получено субъектом при наличии доступа к системе жертвы.

Как выясняется, субъекту на самом деле не нужно проходить через проблему получения специфическое для жертвы системное значение, поскольку это конкретное значение проверяется только при импорте семени токена SecurID и не имеет отношения к семени, используемому для создания фактических 2-факторных токенов. Это означает, что субъект может на самом деле просто пропатчить проверку, которая проверяет, был ли импортирован программный токен, сгенерированный для этой системы, и ему вообще не нужно беспокоиться о краже системного значения.

Короче говоря, все, что нужно, чтобы использовать двухфакторные коды аутентификации, это украсть программный токен RSA SecurID и пропатчить 1 инструкцию, что приведет к генерации действительных токенов.

Изображение: Fox-IT

Wocao

Компания Fox-IT заявила, что ей удалось расследовать атаки APT20, поскольку они были вызваны одной из взломанных компаний, чтобы помочь расследовать их действия и ответить на них.

Подробнее об этих атаках можно найти в отчете под названием «Операция Wocao».

Голландская компания заявила, что она назвала отчет «Wocao» после ответа китайских хакеров после того, как они был обнаружен и загружен из сети жертвы.

На снимке экрана ниже вы можете увидеть APT20, пытающийся подключиться к (теперь удаленной) веб-оболочке, которую они установили в сети жертвы.

Хакеры пытаются запустить несколько команд Windows. Когда команды не выполняются, хакеры APT20 понимают, что они были обнаружены и выброшены из сети, и в отчаянии вводят последнюю команду — wocao, что на китайском сленге означает «дерьмо» или «чёрт».

Изображение: Fox-IT