AirTag был запущен две недели назад и оказался столь же интересным для исследователей безопасности, как и технических обозревателей. Миниатюрный Bluetooth-трекер потенциально может быть очень полезным для поиска потерянных вещей, но любые недостатки в настройке безопасности могут иметь катастрофические последствия, поскольку устройство (по стандартам Apple) настолько дешево и, как ожидается, будет продаваться в таких больших объемах.

Ранее на этой неделе Томас Рот (Stacksmashing) представил взлом чипа NFC AirTag для изменения URL-адреса, отображаемого, когда кто-то держит устройство с NFC рядом с трекером. Но теперь сама сеть Find My использовалась не по назначению.

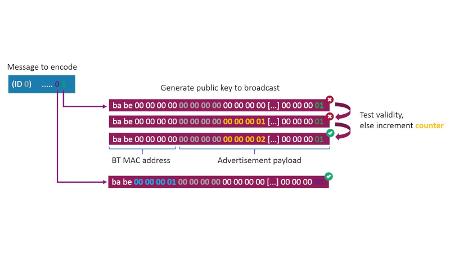

Фабиан Бройнлайн запрограммировал микроконтроллер ESP32 для отправки сообщений через сеть Apple Find My. Используя те же функции шифрования, которые используются в AirTags и других продуктах с поддержкой Find My, он показывает, как можно отправлять данные, отличные от координат местоположения.

AirTag в режиме потери обычно отправляет зашифрованные координаты GPS по сети Find My с помощью iPhone и других устройств Apple. С помощью метода Бройнлейна можно зашифровать другие данные, например короткое текстовое сообщение. Затем специально созданное приложение для Mac может получать и расшифровывать сообщения.

Технологии, обеспечивающие безопасность сети AirTag и Find My, означают, что Apple будет очень трудно что-либо предпринять для борьбы с подобным «злоупотреблением». Система шифрования не позволяет Apple прочитать конкретное сообщение или определить, действительно ли оно содержит координаты.

Эта статья изначально была опубликована на Macworld Sweden. Перевод Дэвида Прайса.