Операторы фишинговой кампании, нацеленной на сектор строительства и энергетики, раскрыли учетные данные, украденные в ходе атак, которые были доступны для всеобщего просмотра с помощью простого поиска Google.

В четверг компания Check Point Research опубликовала сообщение в блоге с описанием кампании, в ходе которой украденная информация сбрасывалась на взломанные домены WordPress.

Недавняя фишинговая атака началась с одного из нескольких мошеннических шаблонов электронной почты и имитировала уведомления сканирования Xerox / Xeros, включая имя или должность сотрудника целевой компании в строке темы.

Также: Лучшие VPN • Лучшие ключи безопасности • Лучший антивирус

Фишинговые сообщения исходили с сервера Linux, размещенного в Microsoft Azure, и отправлялись через почтовый сервер PHP и почтовые серверы 1 & 1. Спам также рассылался через учетные записи электронной почты, которые ранее были взломаны, чтобы сообщения выглядели как из законных источников.

Злоумышленники, стоящие за фишинговым мошенничеством, включили прикрепленный файл HTML, содержащий встроенный код JavaScript, который имел одну функцию: скрытые фоновые проверки использования пароля. Когда вводимые учетные данные были обнаружены, они собирались, и пользователи отправлялись на законные страницы входа.

«Хотя эта цепочка заражения может показаться простой, она успешно обошла фильтрацию Microsoft Office 365 Advanced Threat Protection (ATP) и украла учетные данные более тысячи корпоративных сотрудников», — говорит Check Point.

Инфраструктура злоумышленников включает в себя сеть веб-сайтов, поддерживаемых системой управления контентом WordPress (CMS), которые были взломаны. Check Point сообщает, что каждый домен использовался как «серверы удаленной зоны» для обработки входящих и украденных учетных данных.

Однако после того, как украденные пользовательские данные были отправлены на эти серверы, они сохранялись в файлах, которые были общедоступными и были проиндексированы Google, что позволяло любому просматривать их с помощью простого поиска.

Каждый сервер будет работать примерно два месяца и будет связан с доменами .XYZ, которые будут использоваться для попыток фишинга.

«Злоумышленники обычно предпочитают использовать скомпрометированные серверы вместо собственной инфраструктуры из-за хорошо известной репутации существующих веб-сайтов», — отметили в команде. «Чем шире известна репутация, тем выше шансы, что электронная почта не будет заблокирована поставщиками средств безопасности».

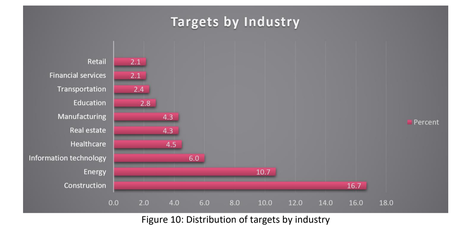

Основываясь на подмножестве примерно 500 украденных учетных данных, исследователи обнаружили широкий спектр целевых отраслей, включая ИТ, здравоохранение, недвижимость и производство. Тем не менее, похоже, что злоумышленники проявляют особый интерес к строительству и энергетике.

Check Point связалась с Google и проинформировала их об индексировании учетных данных.

Хотя атрибуция часто является проблемой, фишинговое письмо от августа 2020 года сравнивали с последней кампанией и Было обнаружено, что используется та же самая кодировка JavaScript, что позволяет предположить, что группа, стоящая за этой волной, работает уже некоторое время.

Предыдущее и связанное с ним покрытие

Есть подсказка? Свяжитесь с нами через WhatsApp | Сигнал по телефону +447713 025 499 или по телефону Keybase: charlie0