Изображение: VMware, ZDNet

Более 6700 серверов VMware vCenter в настоящее время доступны в сети и уязвимы для новой атаки, которая может позволить хакерам захватить непропатченные устройства и эффективно захватить все сети компании.

По данным компании Bad Packets, занимающейся разведкой угроз, в настоящее время ведется поиск устройств VMware vCenter.

Сканирование началось сегодня утром после того, как китайский исследователь безопасности опубликовал в своем блоге контрольный код уязвимости, отслеживаемой как CVE-2021-21972.

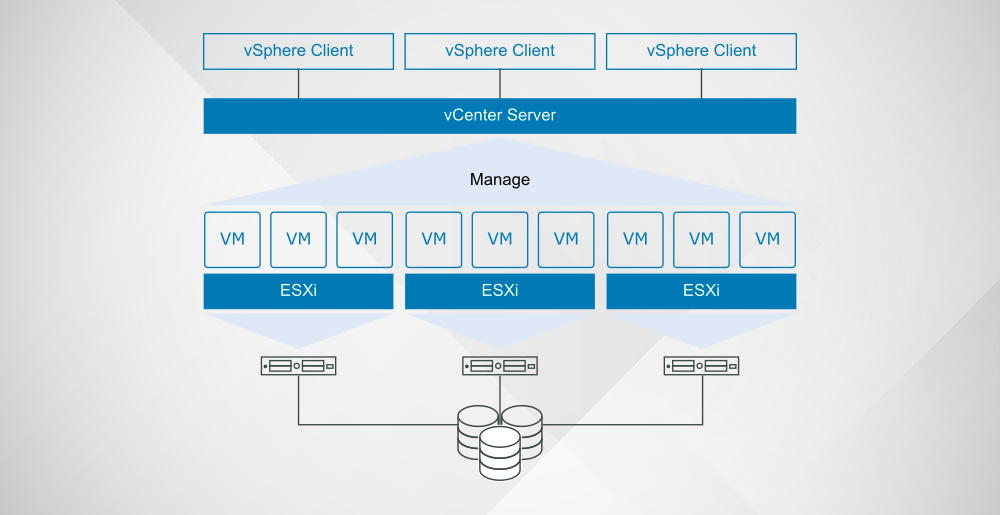

Эта уязвимость затрагивает vSphere Client (HTML5), плагин к VMware vCenter, тип сервера, обычно развертываемый в крупных корпоративных сетях в качестве централизованной утилиты управления, с помощью которой ИТ-персонал управляет продуктами VMware, установленными на локальных рабочих станциях.

В прошлом году охранная компания Positive Technologies обнаружила, что злоумышленник может атаковать HTTPS-интерфейс этого плагина vCenter и выполнить вредоносный код с повышенными привилегиями на устройстве без необходимости аутентификации.

Поскольку сервер vCenter играет центральную роль в корпоративных сетях, проблема была классифицирована как крайне важная и о ней было сообщено в частном порядке компании VMware, которая выпустила официальные исправления вчера, 23 февраля 2021 года.

Из-за большого числа компаний, использующих программное обеспечение vCenter в своих сетях, Positive Technologies изначально планировала хранить подробности об этой ошибке в секрете, пока у системных администраторов не будет достаточно времени для тестирования и применения исправления.

Тем не менее, проверочный код, опубликованный китайским исследователем и другими, фактически отказал компаниям в льготном периоде для применения патча, а также начал бесплатное массовое сканирование уязвимых систем vCenter. оставались подключенными к сети, а хакеры спешили взломать системы раньше конкурирующих группировок.

Что еще хуже, эксплойтом для этой ошибки также является однострочный запрос cURL, что позволяет даже неопытным злоумышленникам автоматизировать атаки.

Согласно запросу Shodan, в настоящее время к Интернету подключено более 6700 серверов VMware vCenter. Все эти системы теперь уязвимы для атак захвата, если администраторы не применили вчерашние исправления CVE-2021-21972.

VMware очень серьезно отнеслась к этой ошибке и присвоила ей оценку серьезности 9,8 из 10 возможных и теперь настоятельно рекомендует клиентам как можно скорее обновить свои системы.

Из-за важной и центральной роли, которую серверы VMware vCenter играют в корпоративных сетях, компрометация этого устройства может позволить злоумышленникам получить доступ к любой системе, которая подключена или управляется через центральный сервер.

Это типы устройств, которые злоумышленники (известные как «брокеры доступа к сети») любят взламывать, а затем продавать на подпольных форумах по борьбе с киберпреступностью бандам вымогателей, которые затем шифруют файлы жертв и требуют огромных выкупов. Более того, банды вымогателей, такие как Darkside и RansomExx, уже начали преследовать системы VMware в прошлом году, демонстрируя, насколько эффективным может быть нацеливание на эти корпоративные сети на основе виртуальных машин.

Поскольку PoC теперь находится в открытом доступе, Positive Technologies также решила опубликовать подробный технический отчет об ошибке, чтобы защитники сети могли узнать, как работает эксплойт, и подготовить дополнительные средства защиты или инструменты криминалистики для обнаруживать прошлые атаки.