Касея, разработчик ИТ-решений для MSP и корпоративных клиентов, объявила, что 2 июля, в выходные, посвященные Дню независимости США, стала жертвой кибератаки.

Похоже, что злоумышленники осуществили атаку вымогателя цепочки поставок, используя уязвимость в программном обеспечении VSA Kaseya против нескольких поставщиков управляемых услуг (MSP) и их клиентов.

По словам генерального директора Kaseya Фреда Воккола, меньше более 0,1% клиентов компании были замешаны в нарушении, но, поскольку среди их клиентов есть MSP, это означает, что в инцидент попали и малые предприятия.

По нынешним оценкам, от 800 до 1500 малых и средних компаний могли столкнуться с угрозой взлома программ-вымогателей через их MSP.

Атака напоминает фиаско безопасности SolarWinds, когда злоумышленникам удалось скомпрометировать программное обеспечение поставщика, чтобы распространить вредоносное обновление среди тысяч клиентов. Однако нам еще предстоит выяснить, насколько распространенным окажется инцидент с вымогательством Kaseya.

Вот все, что мы знаем на данный момент. ZDNet будет обновлять этот учебник по мере того, как мы узнаем больше.

Содержание статьи

Что такое Касея?

Международная штаб-квартира Kaseya находится в Дублине, Ирландия, а штаб-квартира компании в США — в Майами, Флорида. Вендор присутствует в 10 странах.

Kaseya предоставляет ИТ-решения, включая VSA, унифицированный инструмент удаленного мониторинга и управления для работы с сетями и конечными точками. Кроме того, компания предоставляет системы комплаенс, службы поддержки и платформу автоматизации профессиональных услуг.

Программное обеспечение компании разработано с учетом потребностей предприятий и поставщиков управляемых услуг (MSP), и Касея говорит, что более 40 000 организаций по всему миру используют по крайней мере одно программное решение Kaseya. Как поставщик технологий для MSP, которые обслуживают другие компании, Kaseya занимает центральное место в более широкой цепочке поставок программного обеспечения.

Что случилось?

2 июля в 14:00 по восточноевропейскому времени, как ранее сообщал ZDNet, генеральный директор Kaseya Фред Воккола объявил о «потенциальной атаке на VSA, которая будет ограничена небольшим количеством локальных клиентов».

В то же время Voccola из осторожности призвала клиентов немедленно выключить свои серверы VSA.

«Очень важно, чтобы вы сделали это немедленно, потому что первое, что делает злоумышленник, — это закрывает административный доступ к VSA», — сказал руководитель.

Клиенты были уведомлены о взломе по электронной почте, телефону и через онлайн-уведомления.

В ходе расследования группы реагирования на инциденты Касеи, поставщик также решил заранее отключить свои серверы SaaS и отключить центры обработки данных.

К 4 июля компания пересмотрела свое мнение о серьезности инцидента, назвав себя «жертвой изощренной кибератаки».

Кибер-криминалисты из команды Mandiant FireEye вместе с другими охранными компаниями были привлечены для оказания помощи.

«Наши группы безопасности, поддержки, исследований и разработок, связи и поддержки клиентов продолжают работать круглосуточно во всех регионах, чтобы решить проблему и восстановить возможности обслуживания наших клиентов», — сказал Касея, добавив, что прежде необходимо больше времени. его центры обработки данных снова подключены к сети.

Когда серверы SaaS заработают, Kaseya опубликует график распространения исправлений безопасности локальным клиентам.

В обновлении от 5 июля Касея сообщил, что исправление разработано и будет сначала развернуто в среде SaaS после завершения тестирования и проверок.

«Мы разрабатываем новый патч для локальных клиентов параллельно с восстановлением центра обработки данных SaaS», — заявили в компании. «Сначала мы выполняем развертывание в SaaS, поскольку мы контролируем все аспекты этой среды. Как только это начнется, мы опубликуем график распространения исправления для локальных клиентов»

Объяснение атаки программ-вымогателей

ФБР кратко описало инцидент: «Атака с использованием программ-вымогателей в цепочке поставок, использующая уязвимость в программном обеспечении Kaseya VSA против нескольких MSP и их клиентов».

Huntress (1,2) отследила 30 MSP, участвовавших в нарушение и с «высокой степенью уверенности» считает, что атака была вызвана уязвимостью обхода аутентификации в веб-интерфейсе Kaseya VSA.

По заявлению фирмы, занимающейся кибербезопасностью, это позволило злоумышленникам обойти элементы управления аутентификацией, получить аутентифицированный сеанс, загрузить вредоносную полезную нагрузку и выполнить команды с помощью SQL-инъекции, добиваясь выполнения кода в процессе.

Кайл Ханслован, генеральный директор и соучредитель Huntress, сказал участникам вебинара, на котором обсуждались технические аспекты атаки 6 июля, что виновные в атаке лица были «безумно эффективными».

» Нет никаких доказательств того, что злоумышленники имели какое-либо представление о том, сколько предприятий они нацелили с помощью VSA », — прокомментировал Ханслован, добавив, что инцидент, похоже, был сформирован больше из-за« гонки со временем ».

«Некоторые функции VSA Server — это развертывание программного обеспечения и автоматизация ИТ-задач», — отмечает Sophos. «Таким образом, он имеет высокий уровень доверия к клиентским устройствам. Проникнув на сервер VSA, любой подключенный клиент будет без вопросов выполнять любую задачу, которую запрашивает сервер VSA. Это, вероятно, одна из причин, по которой Kaseya стала мишенью»

Производитель также предоставил подробный технический анализ атаки.

Эксперт по безопасности Кевин Бомонт сказал, что программа-вымогатель была выдвинута через автоматическое, поддельное и вредоносное обновление программного обеспечения с использованием Kaseya VSA, получившего название «Исправление агента Kaseya VSA».

«Это фальшивое обновление. развертывается по всему комплексу, в том числе в клиентских системах MSP, поскольку это [is] поддельное обновление агента управления », — прокомментировал Бомонт. «Это обновление агента управления на самом деле представляет собой программу-вымогатель REvil. Чтобы быть ясным, это означает, что организации, не являющиеся клиентами Kaseya, все еще были зашифрованы».

По совету RiskIQ, Huntress также исследует IP-адрес AWS, который может иметь использовался как отправная точка для атаки.

5 июля Касея опубликовал обзор атаки, которая началась 2 июля с сообщений о развертывании программ-вымогателей на конечных точках.

"В свете этих отчетов руководство собралось и приняло решение предпринять два шага, чтобы попытаться предотвратить распространение любого вредоносного ПО: мы отправили локальным клиентам уведомления, чтобы они отключили их серверы VSA и мы закрыли нашу инфраструктуру VSA SaaS ", — говорится в сообщении компании.

По данным компании, злоумышленники использовали уязвимости нулевого дня для запуска обходной аутентификации и выполнения кода, что позволяло им заражать конечные точки с помощью программ-вымогателей. . Однако Касея подчеркивает, что нет никаких свидетельств «злонамеренного изменения» кодовой базы VSA.

Витсе Бунстра, исследователь из Голландского института раскрытия уязвимостей (DIVD), ранее идентифицировал ряд уязвимостей, отслеживаемых как CVE-2021-30116, которые использовались в атаках программ-вымогателей. О них сообщалось в соответствии с пактом о согласованном раскрытии уязвимостей.

«Как только Касея узнала о наших обнаруженных уязвимостях, мы поддерживали с ними постоянный контакт и сотрудничество. Когда элементы в нашем отчете были неясными, они задавали правильные вопросы , "Говорит DIVD. «Кроме того, нам были предоставлены частичные исправления для проверки их эффективности. В течение всего процесса Kaseya продемонстрировала, что они были готовы приложить максимум усилий и инициатив в этом деле как для исправления этой проблемы, так и для исправления своих клиентов» [

Кто пострадал?

На выходных Касея сказал, что клиенты SaaS «никогда не подвергались риску», и по текущим оценкам, пострадало менее 40 локальных клиентов по всему миру.

Однако следует отметить, что, хотя небольшое количество клиентов Kaseya могло быть напрямую заражено, как MSP, клиенты SMB, расположенные дальше по цепочке, полагающиеся на эти услуги, в свою очередь могут быть затронуты.

Согласно отчетам, 800 сетевых супермаркетов Coop в Швеции были временно закрыты, поскольку они не могли открыть свои кассовые аппараты.

Хантресс сказала в объяснении Reddit, что примерно 1000 компаний имели серверы и рабочие станции зашифрованы. Поставщик добавил, что разумно предположить, что пострадали «тысячи малых предприятий».

«Это одна из самых масштабных криминальных атак с использованием программ-вымогателей, которые когда-либо видел Sophos», — прокомментировал Росс МакКерчар, Sophos ВП. «На данный момент наши данные показывают, что пострадали более 70 поставщиков управляемых услуг, в результате чего пострадали более 350 организаций. Мы ожидаем, что полный спектр организаций-жертв будет выше, чем сообщается любой отдельной охранной компанией» [

5 июля Касея пересмотрела предыдущие оценки, указав «менее 60» клиентов, добавив, что «мы понимаем, что общее влияние на данный момент оказали менее 1500 дочерних предприятий».

Теперь о По оценкам, на 6 июля число прямых клиентов составляет от 50 до 800–1500 предприятий нижестоящей цепочки.

Когда дело доходит до среды SaaS, Касея говорит: «Мы не нашли доказательств того, что кто-либо из наших клиентов SaaS был скомпрометирован».

В пресс-релизе от 6 июля Касея настаивал на том, что «Хотя эта атака затронула примерно 50 клиентов Kaseya, она никогда не представляла угрозы и не оказывала никакого воздействия на критически важную инфраструктуру».

Генеральный директор Kaseya Фред Воккола сказал, что атака «для очень небольшого числа людей, которые были взломаны, это полный отстой».

«Мы через два дня после этого события», — прокомментировал Воккола. «У нас около 150 человек, которые, вероятно, проспали всего четыре часа за последние два дня, буквально, и так будет продолжаться до тех пор, пока все не станет настолько совершенным, насколько это возможно».

Менее 0,1% от у клиентов компании произошел сбой.

«К сожалению, это произошло, и это случается», — добавил руководитель. «Это не нормально. Это просто означает, что таков мир, в котором мы живем сегодня».

Что такое программы-вымогатели?

Программы-вымогатели — это тип вредоносного ПО, которое специализируется на шифровании файлов и дисков.

В том, что стало одной из самых серьезных и серьезных проблем безопасности, с которыми сейчас сталкивается современный бизнес, злоумышленники во всем мире используют программы-вымогатели для взлома систем и нарушения работы.

После того, как система или сеть жертвы зашифрованы, киберпреступники помещают в систему записку о выкупе, требуя оплаты в обмен на ключ дешифрования (который может работать, а может и не работать).

Современные операторы программ-вымогателей могут быть частью Ransomware-as-a-Service (RaaS), когда они «подписываются» на доступ к определенному типу программ-вымогателей и их использование. Еще одна новая тенденция — двойное вымогательство, при котором информация жертвы будет украдена во время рейда программы-вымогателя.

Если они откажутся платить, они могут столкнуться с перспективой продажи или публикации их данных в Интернете.

Распространенные и хорошо известные семейства программ-вымогателей включают REvil, Locky, WannaCry, Gandcrab, Cerber, NotPetya, Maze и Darkside.

Читайте дальше: Что такое программы-вымогатели? Все, что вам нужно знать об одной из самых больших угроз в Интернете

См. Также:

Кто ответственный?

Чарли Осборн | ZDNet

Чарли Осборн | ZDNet

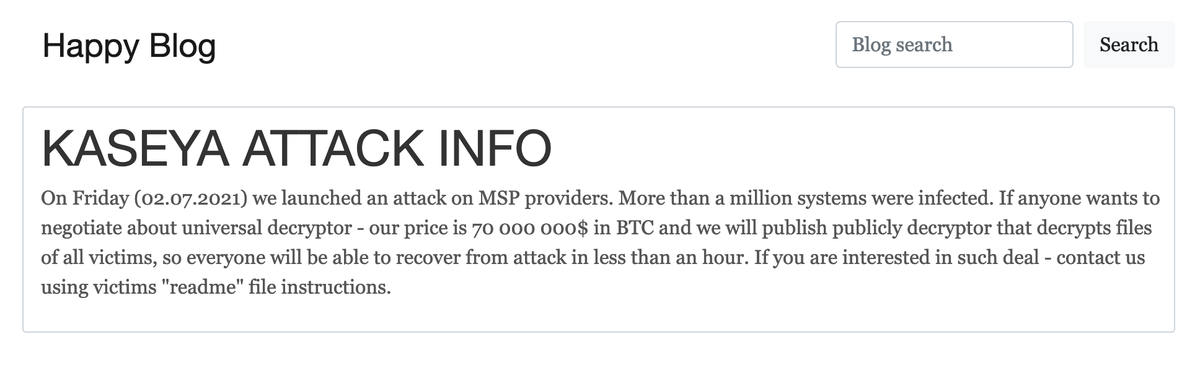

Кибератака была приписана группе программ-вымогателей REvil / Sodinikibi, которая взяла на себя ответственность за свой сайт утечки Dark Web, "Happy Blog".

В обновлении, опубликованном на выходных, операторы утверждал, что заражено более «миллиона» систем.

REvil предложил ключ дешифрования, якобы универсальный и, следовательно, способный разблокировать все зашифрованные системы, по «выгодной» цене 70 миллионов долларов в криптовалюте биткойн (BTC).

REvil ранее был связан с атаками программ-вымогателей против компаний, включая JBS, Travelex и Acer.

Каковы условия оплаты программ-вымогателей?

В заметке о программе-вымогателе говорится, что файлы «зашифрованы и в настоящее время недоступны». Сообщается, что использовалось расширение файла .csruj. Операторы требуют оплаты в обмен на ключ дешифрования, и одна «бесплатная» дешифровка файла также находится на столе, чтобы доказать, что ключ дешифрования работает.

Операторы добавляют (орфография без изменений):

«Это просто бизнес. Мы абсолютно не заботимся о вас и ваших сделках, кроме получения льгот. работа и обязательства — никто не будет сотрудничать с нами. Это не в наших интересах. Если вы не будете сотрудничать с нашим сервисом — для нас это не имеет значения. Но вы потеряете свое время и данные, потому что только у нас есть частные ключ. На практике время гораздо дороже денег ».

Аналитик вредоносного ПО Sophos Марк Ломан опубликовал в Twitter снимок экрана с запиской о вымогателе, размещенной на зараженной конечной точке и требующей 44 999 долларов.

Джон Хаммонд, старший исследователь безопасности в Huntress, сообщил ZDNet, что компания уже получила требования о выкупе в размере до 5 миллионов долларов.

Кевин Бомонт говорит, что, к сожалению, он наблюдал, как жертвы «печально вели переговоры» с операторами вымогателей.

Фабиан Восар, технический директор Emsisoft, также объяснил в своей ветке Twitter, почему использование ключа, полученного одной платящей организацией, вряд ли будет жизнеспособным способом разблокировки всех жертв.

«REvil абсолютно обладает способностью дешифровать только одну жертву без того, чтобы эти купленные инструменты дешифрования были применимы к другим жертвам, пораженным тем же открытым ключом кампании», — отметил эксперт по безопасности.

Какая реакция на данный момент?

Во время взлома Касея уведомила правоохранительные органы и органы кибербезопасности, включая Федеральное бюро расследований (ФБР) и Агентство кибербезопасности и безопасности инфраструктуры США (CISA).

ФБР и CISA опубликовали совместное заявление об инциденте безопасности и призывают клиентов запустить инструмент, предоставленный Kaseya, для определения риска эксплойта, а также для включения и обеспечения многофакторной аутентификации (MFA) для корпоративных учетных записей, где это возможно.

Касея проводила встречи с ФБР и CISA, «чтобы обсудить требования к системам и усилению защиты сети перед восстановлением услуг как для SaaS, так и для локальных клиентов».

Белый дом просит организации проинформировать Интернет-преступность Центр жалоб (IC3), если они подозревают, что их взломали.

В субботу президент США Байден сказал, что он дал указание федеральным спецслужбам провести расследование.

«Ориентация на [an] платформу MSP (которая управляет множеством клиентов одновременно) была очень хорошо продумана и спланирована, — сказал ZDNet Амит Барекет, генеральный директор Perimeter 81. «Что уникально, так это то, что хакеры становятся все более стратегическими и нацеленными на платформы, которые сразу попадут во многие компании. RMM [remote monitoring and management] в основном являются ключами для многих многих компаний, которые составляют королевство для плохих игроков»

Есть ли планы восстановления?

По состоянию на 4 июля, Касея говорит, что компания перешла от анализа первопричин атаки к планам восстановления и исправления, состоящим из:

- Сообщение о нашем поэтапном восстановлении планируйте сначала с SaaS, а затем — с локальными клиентами.

- Касея опубликует краткое изложение атаки и того, что мы сделали для ее смягчения.

- Некоторые малоиспользуемые устаревшие функции VSA будут удалены как часть этого выпуска из-за излишней осторожности. Конкретный список функций и их влияние на возможности VSA будет изложен в примечаниях к выпуску.

- Будут реализованы новые меры безопасности, включая усиленный мониторинг безопасности наших серверов SaaS с помощью FireEye и включение расширенных возможностей WAF.

- Мы успешно завершили внешнее сканирование уязвимостей, проверили наши базы данных SaaS на наличие индикаторов взлома и попросили внешних экспертов по безопасности проверить наш код, чтобы гарантировать успешный перезапуск службы.

Центры обработки данных, начиная с ЕС, будут восстановлены, затем в Великобритании, Азиатско-Тихоокеанском регионе и затем в Северной Америке.

К вечеру 5 июля Касея сказал, что был разработан патч, и компания намерена вернуть VSA с «поэтапной функциональностью», чтобы ускорить процесс. Компания объяснила:

- Первый выпуск запретит доступ к функциям, используемым очень небольшой частью нашей пользовательской базы, включая:

- Классический билет

- Классический пульт дистанционного управления Контроль (не LiveConnect).

- Пользовательский портал

Kaseya опубликовала обновленный график своих усилий по восстановлению, начиная с перезапуска серверов SaaS, который теперь назначен на 6 июля, 16:00 по восточноевропейскому времени и 7 : 00 PM EDT. Последуют изменения конфигурации для повышения безопасности, в том числе локальный патч, который, как ожидается, появится через 24 часа или меньше, с того момента, как серверы SaaS вернутся в режим онлайн.

«Мы стремимся сократить эти временные рамки до минимально возможных, но если во время раскрутки SaaS будут обнаружены какие-либо проблемы, мы хотим исправить их, прежде чем привлекать наших локальных клиентов, "говорит фирма.

Дополнительные улучшения безопасности включают создание 24/7 SOC для VSA, а также бесплатную CDN с брандмауэром веб-приложений (WAF) для каждого VSA.

Что могут делать клиенты?

Kaseya выпустила инструмент, в том числе индикаторы взлома (IoC), которые можно загрузить через Box. Можно использовать два сценария PowerShell: один на сервере VSA, а другой был разработан для сканирования конечных точек.

Скрипты самооценки следует использовать в автономном режиме. Они были обновлены 5 июля, чтобы также сканировать на предмет шифрования данных и записки REvil о выкупе.

Однако скрипты предназначены только для обнаружения потенциальных рисков эксплойтов и не являются исправлениями безопасности. Kaseya выпустит исправления так быстро, как только сможет, а пока клиентам просто нужно ждать.

«Все локальные серверы VSA должны оставаться в автономном режиме до тех пор, пока Касея не даст дальнейших указаний о том, когда можно будет безопасно восстановить операции», — заявили в компании. «Перед перезапуском VSA необходимо установить исправление».

Cado Security предоставила репозиторий GitHub для респондентов, включая образцы вредоносных программ, IoC и правила Yara.

Truesec CSIRT также выпустила скрипт на GitHub для выявления и уменьшения ущерба для зараженных систем.

Касея также предупредил, что «клиенты, которые столкнулись с программами-вымогателями и получили сообщения от злоумышленников, не должны переходить по любым ссылкам — они могут стать оружием».