Изображение: Tencent

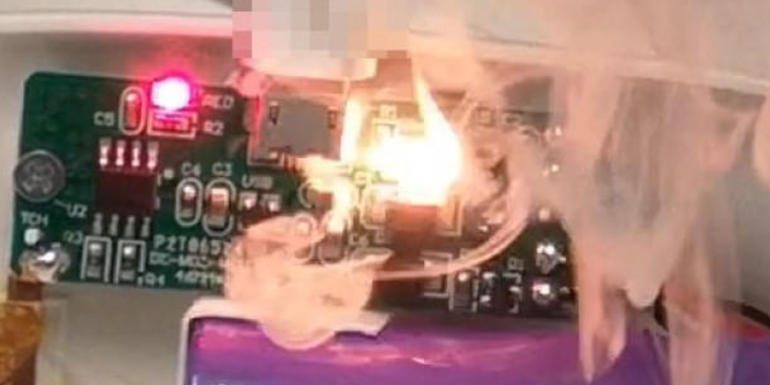

Китайские исследователи в области безопасности заявили, что могут изменить прошивку быстрых зарядных устройств, чтобы вызвать повреждение подключенных (заряжающих) систем, таких как компоненты расплава, или даже поджечь устройства.

Техника, названная BadPower, была подробно описана на прошлой неделе в отчете, опубликованном Xuanwu Lab, исследовательским подразделением китайского технологического гиганта Tencent.

По словам исследователей, BadPower работает с повреждением встроенного программного обеспечения быстрых зарядных устройств — зарядного устройства нового типа, разработанного в последние несколько лет для ускорения времени зарядки.

Быстрое зарядное устройство выглядит как любое типичное зарядное устройство, но работает с использованием специальной прошивки. Эта прошивка «общается» с подключенным устройством и согласовывает скорость зарядки в зависимости от возможностей устройства.

Если функция быстрой зарядки не поддерживается, быстрое зарядное устройство подает стандартное напряжение 5 В, но если устройство может обрабатывать большие входы, быстрое зарядное устройство может выдавать до 12 В, 20 В или даже больше, для более быстрого скорость зарядки.

Техника BadPower работает, изменяя параметры зарядки по умолчанию, чтобы выдавать больше напряжения, чем может выдержать приемное устройство, что ухудшает и повреждает компоненты приемника, когда они нагреваются, изгибаются, плавятся или даже горят.

Атака BadPower тихая и быстрая

Атака BadPower молчит, поскольку нет никаких подсказок или взаимодействий, которые необходимо выполнить атакующему, но также и быстрых, поскольку субъекту угрозы нужно только подключиться их атакующая установка к быстрому зарядному устройству, подождите несколько секунд и уйдите, изменив прошивку.

Кроме того, на некоторых моделях с быстрым зарядным устройством злоумышленнику не требуется специальное оборудование, и исследователи говорят, что код атаки также можно загружать на обычные смартфоны и ноутбуки.

Когда пользователь подключает свой зараженный смартфон или ноутбук к быстрому зарядному устройству, вредоносный код изменяет микропрограмму зарядного устройства, и в дальнейшем быстрое зарядное устройство выполнит перегрузку по питанию для всех последующих подключенных устройств.

Ущерб, причиненный атакой BadPower, обычно варьируется в зависимости от модели быстродействующего зарядного устройства и его зарядных возможностей, а также от заряженного устройства и его защиты.

Исследователи проверили 35 быстрых зарядных устройств, обнаружили 18 уязвимых

Команда Tencent заявила, что они проверили свою атаку BadPower на практике. Исследователи сказали, что они выбрали 35 быстрых зарядных устройств из 234 моделей, доступных на рынке, и обнаружили, что 18 моделей от 8 поставщиков были уязвимы.

Хорошая новость заключается в том, что «большинство проблем BadPower можно исправить путем обновления прошивки устройства».

Плохая новость заключается в том, что исследовательская группа также проанализировала 34 чипа с быстрой зарядкой, вокруг которых были построены модели с быстрым зарядным устройством. Исследователи заявили, что 18 поставщиков микросхем не поставляли микросхемы с возможностью обновления микропрограммы, а это значит, что на некоторых микросхемах с быстрым зарядным устройством невозможно было обновить микропрограмму.

Исследователи Tencent заявили, что уведомили всех пострадавших поставщиков о своих выводах, а также о Национальной базе данных уязвимостей Китая (CNVD), пытаясь ускорить разработку и продвижение соответствующих стандартов безопасности для защиты от атак BadPower.

Предложения по устранению проблемы BadPower включают усиленную прошивку для предотвращения несанкционированных изменений, а также развертывание защиты от перегрузки на заряженных устройствах.

Демонстрационное видео атаки BadPower доступно в нижней части отчета Tencent. Видео не может быть встроено здесь.