Устаревшие или оставленные компоненты с открытым исходным кодом сохраняются практически во всех коммерческих приложениях, подвергая риску проблемы с безопасностью, нарушения лицензий и эксплуатационные угрозы для корпоративных и пользовательских приложений. Согласно опубликованному во вторник отчету по анализу безопасности и рисков с открытым исходным кодом Synopsys 2020.

Исследователи Synopsys проанализировали более 1250 коммерческих кодовых баз. Исследовательский центр Synopsys по кибербезопасности (CyRC) изучил аудиты кодовой базы, выполненные командой Black Duck Audit Services.

В отчете освещаются тенденции и закономерности использования открытого исходного кода в коммерческих приложениях. В нем содержатся идеи и рекомендации, которые помогут организациям лучше управлять рисками программного обеспечения.

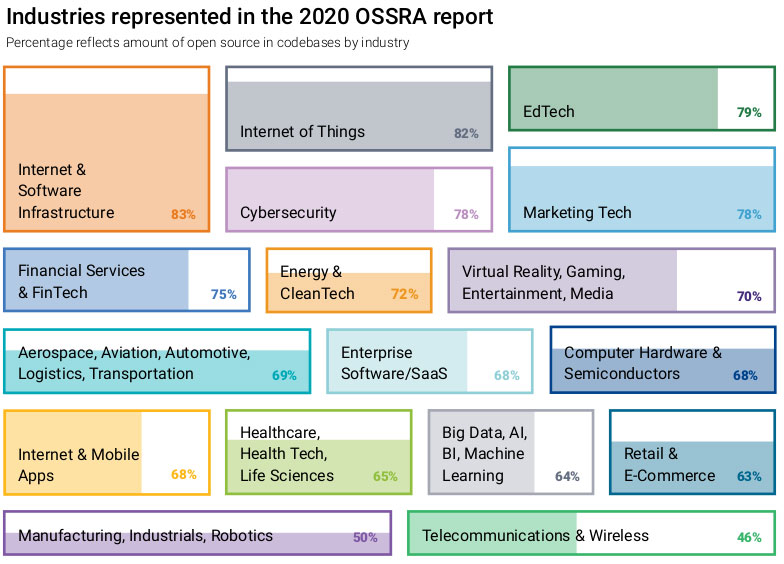

В отчете OSSRA за 2020 г. подтверждается важнейшая роль, которую открытый код играет в современной программной экосистеме.

Эффективно 99 процентов основ кода Синопсис обнаружил, что аудит за прошедший год содержит по крайней мере один компонент с открытым исходным кодом Открытый код в целом составлял 70 процентов кода.

Содержание статьи

Ключевые выводы

Наиболее значимой тенденцией в анализе этого года является растущий риск безопасности, связанный с неуправляемым открытым исходным кодом, согласно Synopsys. Аудит кода показал, что 75 процентов баз кода содержат компоненты с открытым исходным кодом с известными уязвимостями безопасности.

Это число превышает 60 процентов в прошлогоднем отчете. Аналогичным образом, 49 процентов кодовых баз содержали уязвимости с высокой степенью риска по сравнению с 40 процентами.

Увеличение скорости использования открытого исходного кода добавляет тревогу в отношении неуправляемого открытого исходного кода, встречающегося в коммерческом программном обеспечении.

Девяносто девять процентов баз кода содержат, по крайней мере, несколько открытых источников, в среднем 445 компонентов с открытым исходным кодом на базу кода, согласно отчету Syopsys этого года. Это представляет собой значительное увеличение по сравнению с 298 компонентами с открытым исходным кодом, обнаруженными в 2018 году. Семьдесят процентов проверенного кода было идентифицировано как открытый источник, и эта цифра увеличилась с 60 процентов в 2018 году и почти удвоилась с 2015 года, когда она составляла 36 процентов.

Shifting Times

Отчет этого года раскрывает некоторые неожиданные события по сравнению с прошлогодним анализом, указывая на хорошие и плохие результаты, по словам Макки.

«Мы наблюдаем сдвиги в целом тенденции в области безопасности, в то же время наблюдая свидетельства того, что процессы управления не поспевают за ростом использования », — сказал он.

Что касается хороших новостей, это первый год, когда аудит не обнаружил уязвимость HeartBleed. в основных данных. Это говорит о том, что, хотя длинный хвост все еще существует, либо усилия по рефакторингу, либо просто более глубокое понимание уязвимостей с высоким уровнем воздействия приносят свои плоды.

Что касается плохих новостей, то увеличение числа необработанных уязвимостей с ростом использования открытого исходного кода говорит о опора на ручные процессы. Это происходит в тот момент, когда раскрытие уязвимости увеличилось из-за дополнительных полномочий для составления отчетов, пояснил Макки.

Конечным результатом является то, что предприятия без автоматизированных решений для фильтрации CVE, которые не могут быть применены к ним, вынуждены тестировать для раскрытий, которые невозможно использовать из-за состава приложения или системы.

Тенденции риска

Краткое изложение наиболее заметных тенденций риска с открытым исходным кодом, обнаруженных в ходе аудита кода, показало следующее:

- Девяносто один процент баз кода содержал компоненты, которые либо устарели более чем на четыре года, либо не занимались разработкой в течение последних двух лет.

- Помимо повышенной вероятности существования уязвимостей безопасности риск использования устаревших компонентов с открытым исходным кодом заключается в том, что их обновление также может привести к нежелательным проблемам функциональности или совместимости.

- Использование уязвимого открытого источника компоненты снова в тренде. В 2019 году процентная доля баз кода, содержащих уязвимые компоненты с открытым исходным кодом, выросла до 75 процентов после падения с 78 процентов до 60 процентов в период между 2017 и 2018 годами.

- Аналогичным образом, процентная доля баз кода, содержащих уязвимости высокого риска, увеличилась до 49 процентов в 2019 году с 40 процентов в 2018 году.

- Ни одна из кодовых баз, проверенных в 2019 году, не была затронута печально известной ошибкой Heartbleed или уязвимостью Apache Struts, которая преследовала Equifax в 2017 году.

Угрожает интеллектуальной собственности, лицензированию

Интенсивное постоянное использование неуправляемых компонентов с открытым исходным кодом также подвергает риску интеллектуальную собственность, говорится в отчете. Несмотря на свою репутацию свободного программного обеспечения с открытым исходным кодом, как и коммерческого кода, оно регулируется лицензией.

Исследователи обнаружили, что 68 процентов кодовых баз содержали некоторую форму конфликта лицензий с открытым исходным кодом. Тридцать три процента содержали компоненты с открытым исходным кодом без идентифицируемой лицензии.

Уязвимости в безопасности являются серьезной проблемой, говорится в отчете. Почти половина кодовых баз содержала уязвимости высокого риска.

Около 73 процентов этих уязвимостей подвергали владельцев кодовой базы возможным юридическим проблемам. У компонентов с открытым исходным кодом есть лицензии, которые, по-видимому, конфликтуют с общей лицензией базы кода или вообще не имеют лицензии.

Распространенность лицензионных конфликтов значительно варьируется в зависимости от отрасли, согласно отчету.

Эти конфликты варьировались от 93% для интернет-приложений и мобильных приложений до 59% для приложений виртуальной реальности, игр, развлечений и мультимедиа.

Об отчете

Это пятое издание отчета об анализе безопасности и рисков с открытым исходным кодом Synopsys. Он предоставляет подробный снимок текущего состояния безопасности, соответствия и риска качества открытого кода в коммерческом программном обеспечении.

Его результаты основаны на анонимных данных, проанализированных командами служб аудита с открытым исходным кодом Synopsys в 2019. Для целей данного аудита кода Synopsys определил базу кода как исходный код и библиотеки, лежащие в основе приложения, службы или библиотеки.

Исследователи определили управляемое программное обеспечение как источник, возраст, лицензирование компонентов программного обеспечения. и информация о версии идентифицирована и отслежена. Исследователи также рассмотрели примененные или отсутствующие обновления и исправления для системы безопасности.

Вывод отчетов

Организациям необходимо гораздо лучше поддерживать компоненты с открытым исходным кодом, завершается отчет OSSRA 2020 года. Этот код является важной частью программного обеспечения, которое они создают или используют.

«Мы продолжаем рекомендовать предприятиям инвестировать средства в автоматизацию для создания точных запасов, но реальная история — это процесс», — сказал Макки. «Командам разработчиков, ИТ-отделов предприятий и корпоративных юристов необходимо определить процесс использования открытого исходного кода».

Больше не рекомендуется загружать компонент, пакет или решение с открытым исходным кодом и просто использовать его. Если эта загрузка не управляется должным образом, то она подвергает бизнес тому же уровню управления, что и любое коммерческое программное обеспечение, добавил он.

Ключевое отличие заключается в том, что у юристов нет коммерческой организации, на которую можно было бы опираться. для исправления. Этот патч должен исходить либо от сообщества с открытым исходным кодом, поддерживающего компонент, либо от местной команды разработчиков, которая в идеале представит свое исправление сообществу.

«В любом случае, если участие сообщества не является частью В этом процессе становится все труднее оставаться в исправленном состоянии », — сказал Макки.

Хуже или лучше безопасность?

В отчете OSSRA не рассматривается общая безопасность программного обеспечения с открытым исходным кодом, по словам Макки. Скорее, он смотрит на то, насколько хорошо он управляется, когда используется в коммерческих условиях.

«При этом мы проводим более глубокий анализ нескольких заметных уязвимостей, обнаруженных в наборе данных, чтобы лучше понять, в чем заключается основной риск есть, — пояснил он.

Безопасность программного обеспечения с открытым исходным кодом ставит новые задачи. По словам Томаса Хэтча, технического директора SaltStack, Томас Хэтч (Thomas Hatch),

— «Очень важно помнить, что версия программного обеспечения с открытым исходным кодом, включенная в проприетарное программное обеспечение не может быть достоверно раскрыто или раскрыто вообще. Отслеживать это становится практически невозможно », — сказал он LinuxInsider.

Первоначальный аргумент в пользу того, что программное обеспечение с открытым исходным кодом является более безопасным, заключался в том, что многие глаза могут принести больше исправлений. Тем не менее, это утверждение не объясняет современного роста небольших проектов с открытым исходным кодом, заметил Хэтч.

«Сегодня существует так много открытого исходного кода, что его становится все труднее проверять. Я бы сказал, что Состояние безопасности в программном обеспечении с открытым исходным кодом в этом году хуже, чем в прошлом », — сказал он.

В то время как крупные проекты улучшаются, рост общей среды значительно опережает возможности отслеживания. Этот отчет очень полезен, но он будет еще более мощным в качестве текущего проекта по обнаружению, сказал Хэтч.

Полезно, но не бесполезно

Выпуск такого типа отчета год за годом служит реальной корректирующей целью , заверил Макки.

Когда пять лет назад компания начала составлять отчет OSSRA, среди руководителей предприятий было реальное отсутствие понимания влияния деятельности с открытым исходным кодом на их общую деятельность, пояснил он

.

Это было фоном для ряда громких исследований уязвимостей с открытым исходным кодом. Пять лет спустя сложность нормативных требований возросла вместе с ростом открытого исходного кода.

Отчет OSSRA основан на коммерческих приложениях, приобретенных при слияниях и поглощениях. Базовые данные дают представление об открытом исходном коде, которое нельзя получить из простого опроса групп разработчиков или другого облегченного сбора данных, говорит Макки.

Потребности в безопасности DevOps

Отчет Synopsys 2020 OSSRA предоставляет Хороший индикатор трендов высокого уровня, считает Али Голшан, технический директор StackRox. Тем не менее, должно быть намного больше, что компании учитывают при принятии решений, особенно связанных с безопасностью открытого исходного кода.

«Проблемы риска, связанные с открытым исходным кодом, становятся все более динамичными, так как внедрение практики DevOps в сочетании с Решения с открытым исходным кодом привели к более широкому внедрению облачных технологий », — сказал он LinuxInsider.

Общая поверхность атаки существенно смещается в облачном пространстве — от традиционных эксплойтов и атак во время выполнения до фокуса. Гольшан отметил, что на большей поверхности атаки, раскрытой на протяжении всего процесса сборки.

Использование облачных технологий наряду с компонентами с открытым исходным кодом может быть выгодным с эксплуатационной точки зрения, в то же время вызывая трудности с точки зрения безопасности, предупредил он. «Отчеты, подобные Synopsys», следует рассматривать как хорошее напоминание о том, как более внимательно следить за безопасностью процесса сборки ».