Джек М. Жермен

19 февраля 2020 года 12:23 PM PT

Исследователи из компании по обеспечению безопасности встроенного программного обеспечения Eclypsium во вторник выпустила новое исследование, которое идентифицирует и подтверждает неподписанное встроенное ПО для адаптеров WiFi, концентраторов USB, трекпадов и камер, используемых в компьютерных и серверных продуктах Windows и Linux от Lenovo, Dell, HP и других крупных производителей.

Eclypsium также продемонстрировал успешную атаку на сервер через сетевую карту с неподписанным микропрограммным обеспечением, используемым каждым из трех крупнейших производителей серверов.

Демонстрация показывает уязвимый вектор атаки после заражения микропрограммы на любом из этих компонентов с использованием проблем, описанных в отчете. Вредоносная программа остается незамеченной любыми средствами контроля безопасности программного обеспечения.

Неподписанная прошивка предоставляет злоумышленникам несколько путей для взлома ноутбуков и серверов. Это оставляет миллионы систем Windows и Linux под угрозой атак микропрограммного обеспечения, которые могут отфильтровать данные, нарушить работу и доставить вымогателей, предупредил Eclypsium.

Неподписанное встроенное программное обеспечение в периферийных устройствах остается крайне игнорируемым аспектом кибербезопасности. В зависимости от возможностей компонента, неподписанное встроенное ПО может привести к потере данных, целостности и конфиденциальности. Он также может позволить злоумышленникам получить привилегии и скрыться от традиционных средств управления безопасностью, отмечается в отчете под названием «Опасные периферийные устройства: скрытые опасности внутри компьютеров Windows и Linux».

Уязвимости в программном обеспечении и сети часто являются более очевидной целью приоритетов безопасности организаций, но уязвимости встроенного программного обеспечения могут дать злоумышленникам полный контроль над взломанным устройством, считает Кейти Тейтлер, старший аналитик TAG Cyber.

«Это может привести к имплантации задних дверей, прослушиванию сетевого трафика, удалению данных и многому другому», — сказала она LinuxInsider.

Содержание статьи

Факторы отчетности

Отчет «Опасные периферийные устройства» основан на оригинальном исследовании, проведенном членами исследовательской группы Eclypsium. В их число входят ведущие исследователи Рик Альтер, Микки Шкатов, Джесси Майкл и технический директор Алекс Бажанюк.

Работа над этим исследованием началась более 18 месяцев назад и была завершена в феврале этого года. По словам Джесси Майкла, главного исследователя отчета, исследование финансировалось компанией самостоятельно.

«Можно с уверенностью предположить, что десятки миллионов — если не сотни миллионов — систем имеют эти конкретные неподписанные компоненты прошивки, — сказал Майкл LinuxInsider.

Например, ежегодные поставки серверов составляют около 12 миллионов, а ежегодные поставки ноутбуков — около 200 миллионов единиц. В то время как конкретные уязвимости, выявленные в этом отчете, затрагивают только часть всех поставляемых систем, неподписанные компоненты встроенного программного обеспечения распространены в отрасли, пояснил он.

«Нам еще предстоит найти систему, которая не включает такие компоненты», — сказал Майкл.

Проблемные корни

Проблема, связанная с неподписанными прошивками, возникла пять лет назад. Исследователи безопасности обнаружили, что импланты жестких дисков Equation Group скрываются в дикой природе. Согласно докладу Eclypsium, это был пробуждающий сигнал, знакомящий компьютерную индустрию с возможностями взлома микропрограммного обеспечения и лежащими в его основе опасностями, связанными с неподписанным микропрограммным обеспечением в периферийных устройствах.

В последние годы были достигнуты успехи в решении этой проблемы. Однако, как показывает исследование Elypsium, большая часть отрасли продолжает закрывать глаза на риски, связанные с неподписанными прошивками.

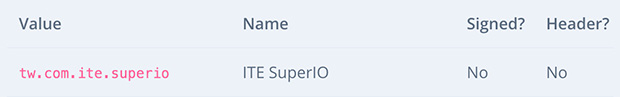

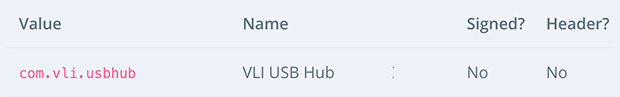

При выполнении четырех отдельных исследовательских проектов команда Elypsium нашла неподписанное встроенное программное обеспечение для адаптеров WiFi, концентраторов USB, трекпадов и камер на различных корпоративных устройствах. Эти проблемы могут иметь разрушительные последствия для безопасности и работы устройств.

«Чаще всего [they] очень трудно исправить. Сбои в работе таких компонентов, как сетевые карты, диски и другие периферийные устройства, могут полностью отключить устройство или предоставить злоумышленникам способы кражи данных, доставки вымогателей и скрытия от безопасности. "говорится в отчете.

Эти слабости широко распространены среди компонентов ноутбуков и серверов, показывают новые исследования Eclypsium. Они предлагают несколько путей для злонамеренных атак.

См. Ресурс Eclypsium «Знай свое устройство» для обзора некоторых наиболее распространенных компонентов с поддержкой встроенного ПО в устройствах на сегодняшний день.

Медленный ответ, несколько решений

Несмотря на предыдущие атаки «в дикой природе», производители периферийных устройств не спешат внедрять практику подписывания микропрограмм. Когда речь идет о безопасности, основное внимание уделяется наиболее заметным компонентам системы, таким как операционная система и приложения.

В ответ на растущее число угроз многие организации начали добавлять микропрограммы в свои модели управления уязвимостями и предотвращения угроз. Однако эти усилия ограничены микропрограммой системы — UEFI или BIOS, размещенные на основной плате устройства, пояснил Майкл.

Подчеркивается скрытая опасность, потому что практически у каждого компонента в устройстве есть своя прошивка и свой потенциал для риска, сказал он. Это включает в себя сетевые адаптеры, графические карты, USB-устройства, камеры, сенсорные панели и трекпады и многое другое.

«К сожалению, эта проблема будет существовать довольно долго, и мы, скорее всего, увидим улучшения в продуктах следующего поколения. Но это будет не произойдет сразу. Как индустрия, мы должны уделять больше внимания безопасности аппаратного и встроенного программного обеспечения », — предположил Майкл.

Некоторые OEM-производители, такие как HP и Lenovo, быстро осознали проблему и начали работу над решениями со своими изготовителями устройств / компонентов. Подписанные средства защиты встроенного программного обеспечения обычно требуют изменений в аппаратном обеспечении, а также в встроенном программном обеспечении. Чтобы сделать это, они должны быть представлены в будущих версиях устройства или модели, добавил он.

Почему возникает риск

Эти внутренние компоненты в периферийных устройствах управляются встроенным программным обеспечением. Прошивка может быть записана в интегральную схему самого устройства. Или компонент может иметь собственную флэш-память, в которой хранится прошивка.

В других случаях встроенное программное обеспечение может предоставляться операционной системой динамически во время загрузки. Несмотря на то, что встроенное программное обеспечение сохранено, оно может действовать как миниатюрный компьютер, который управляет низкоуровневым поведением этого конкретного компонента. Этот код часто очень чувствителен к атакам и находится во всем, от ноутбуков до серверов и сетевых устройств, согласно отчету.

Защита пользователей от опасностей неподписанного микропрограммного обеспечения требует работы поставщиков во всей отрасли. Производители оригинального оборудования (OEM) и производители оригинального дизайна (ODM) должны работать вместе, чтобы решить эти проблемы.

«Включая эти типы проблем в свои оценки рисков, организации могут принимать обоснованные решения о том, какие периферийные устройства и продукты являются безопасными, а какие нет», — сказал Майкл.

Впереди сложная борьба

Смягчение проблем, вызванных неподписанным программно-аппаратным обеспечением в течение такого длительного периода широкого использования, означает, что быстрое решение вряд ли скоро появится, но важно добиться прогресса в этом направлении .

«К сожалению, тем не менее, уязвимости встроенного программного обеспечения может быть сложнее обнаружить и сложнее исправить», — сказал Тейтлер из TAG Cyber. «Рекомендуется развертывать автоматическое сканирование на наличие уязвимостей и неправильной конфигурации на уровне компонентов и постоянно отслеживать новые проблемы или эксплойты».

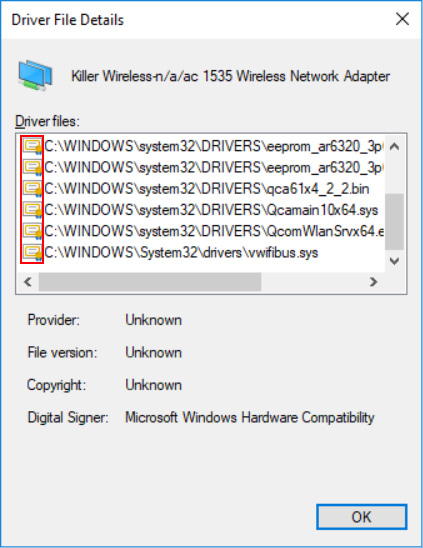

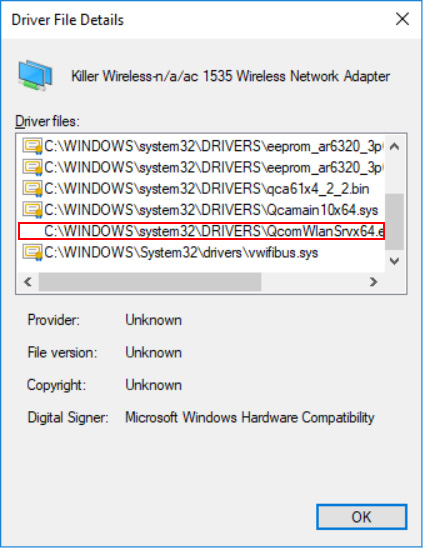

Проблема заключается в том, что на периферийных устройствах часто отсутствуют те же самые рекомендации по обеспечению безопасности, которые мы принимаем как должное в операционных системах и других более заметных компонентах, таких как UEFI или BIOS, отметил Майкл. В частности, многие периферийные устройства не проверяют правильность подписи микропрограммы с помощью высококачественного открытого / секретного ключа перед запуском кода.

Это означает, что эти компоненты не имеют возможности проверить, является ли прошивка, загруженная устройством, подлинной и заслуживающей доверия. Он предупредил, что злоумышленник может просто вставить вредоносный или уязвимый образ прошивки, которому компонент будет доверять вслепую.

Нет четкого пути вперед

Эти компоненты находятся внутри ноутбуков и серверов, но зачастую отдельные производители устройств / компонентов должны вводить меры по снижению риска.

Большинство организаций не имеют зрелых процессов, необходимых для обработки недостатков безопасности на этом уровне или назначения отчетов об общих уязвимостях и воздействиях (CVE), по словам Юрия Буйгина, генерального директора Eclypsium.

Часто устаревшее оборудование становится большей частью проблемы. Технические методы для предоставления надежных исправлений для выставленных продуктов недоступны из-за старой конструкции оборудования, сказал он.

«Таким образом, мы увидим эти проблемы на долгие годы, и единственный способ улучшить это — продолжать находить уязвимости, оповещать общественность и помогать производителям устройств устанавливать лучшую защиту встроенного ПО», — сказал Буйгин в LinuxInsider.

Векторы атак

Исследователи из Eclypsium продемонстрировали, как можно использовать ненадежные прошивки как часть реальной атаки.

В отчете компании подробно описывается, как злоумышленник, который получает контроль над периферийным компонентом, может использовать функциональные возможности компонента в злонамеренных целях. Злоумышленник потенциально может получить новые привилегии и даже получить контроль над всей системой.

Демонстрация показывает, как исследователи Eclypsium атакуют неподписанное встроенное ПО на чипсете сетевой карты (NIC). Вредоносная атака на карту может оказать серьезное влияние на сервер.

Это, в свою очередь, ставит под угрозу операционную систему удаленно. Он предоставляет злоумышленнику удаленный бэкдор для отслеживания и эксфильтрации необработанного сетевого трафика, минуя брандмауэры операционной системы для извлечения данных или доставки вымогателей.

Такая атака может отключить сервер от сети по сигналу, предупреждает доклад. Это может привести к нарушению соединения для всего центра обработки данных. ![]()